Un des plus grands risque de sécurité informatique pour les entreprises depuis ces dernières années est la prolifération des virus de type ransomware (ou rançongiciel), connus sous les noms Cryptolocker, CryptoWall, CTB-Locker, TeslaCrypt, etc …

La propagation rapide de ce type de virus est étroitement liée à la simple capacité de tromper les utilisateurs, par le biais d’e-mails apparemment légitimes (contenant le virus attaché sous couvert d’une facture ou tout autre document) et à la difficulté à localiser ce virus au fil du temps, du fait du comportement du virus lui-même et de l’apparition continue de nouvelles variantes de ce même type de virus.

Mais que fait exactement un ransomware , comme cryptolocker ? Et pourquoi ce type de virus est défini comme dévastateur pour la sécurité et la conservation des données, autant pour les entreprises que pour les particuliers ?

Eh bien, les Ransomware ont une mission très simple, et ils la remplissent bien – ils cryptent les données. Cela rend les données inaccessibles (en rendant impossible l’ouverture des fichiers, par exemple) et ces virus cibleront généralement les fichiers les plus susceptibles d’être utilisés, tels que les fichiers Excel, des documents Word, des images JPEG (très probablement toutes vos photographies personnelles ), les fichiers PDF, les archives compressées (Zip, Rar, …), etc …

Une fois que les fichiers ont été chiffrés par le virus, il n’est plus possible de les ouvrir sans la clef de chiffrement ou l’aide d’un logiciel spécialisé. Une fois que l’infection d’un ordinateur ou d’un réseau est complète Cryptolocker affichera une fenêtre notifiant à l’utilisateur que tous ses fichiers ont été cryptés et qu’il devra payer une rançon, dans un certain délai, pour voir l’accès à ses fichiers restauré. Une capture de cet avertissement est jointe ci-dessous :

Si l’infection atteint ce stade, alors les choses sont devenues très sérieuses et de nombreuses entreprises se sont résignées à payer la rançon pour retrouver l’accès à leurs fichiers. Toutefois, avant d’en arriver là pour résoudre ce problème – certes peu coûteux, mais qui finance quand même des criminels peu scrupuleux – la meilleure chose à faire est de s’en remettre à une entreprise spécialisée dans la récupération de fichiers, ou de prendre conseil auprès de sociétés qui ont vécu une expérience similaire, afin de comprendre comment réagir lorsqu’on est confronté à cette situation.

Grâce à l’état actuel des connaissances, basées sur un grand nombre des premières variantes de cryptolocker et d’autres virus ransomware, il est possible de compter sur des services qui permettent le décryptage des appareils infectés et la récupération des données affectées pour un minimum de dépenses. Une des entreprises leaders de la lutte contre ce type d’infection, Doctor Web, société russe qui commercialise le logiciel antivirus Dr.Web, développe les outils nécessaires à la lutte contre ce fléau et dans la récupération de fichiers cryptés. Vous trouverez des informations supplémentaires concernant Doctor Web ici :

http://antifraud.drweb.com/encryption_trojs/?lng=en

Voici les lignes directrices à suivre lorsque votre appareil a été infecté par un ransomware, comme cryptolocker :

- Si vous remarquez que certains fichiers sont devenus inaccessibles, sans avoir subi de demande de rançon, le conseil est d’arrêter immédiatement l’ordinateur, le débrancher du secteur et déconnecter tout disque dur externe ou autre périphérique de stockage de données afin de prévenir l’infection et d’autres dommages. Confiez l’appareil à un professionnel pour un nettoyage complet du système avant de tenter de le redémarrer.

- Si l’infection est déjà complète, et que la fenêtre de demande de rançon s’est affichée, le conseil est de prendre note des liens fournis par le virus pour le paiement de la rançon (pour les utiliser en dernier recours), puis procéder à la suppression du virus. Tous les périphériques réseau, les disques externes et autres doivent être déconnectés de votre appareil pour stopper la propagation du virus et veiller à ce que les autres machines de votre réseau ne soient infectées. Dans ce cas, nous allons utiliser un lecteur flash USB pour copier tous les outils de nettoyage et de récupération de données et, enfin supprimer le virus.

- A ce stade, nous procéderons à l’élimination du virus et nous essayerons de récupérer les fichiers. Pour cela, nous comptons sur le précité Dr. Web ou tout autre logiciel anti-virus renommé, tel que Kaspersky et Norton/Symantec.

Voici les liens vers le site Web de Kaspersky qui peuvent être utilisés pour éliminer les virus de type ransonware et tenter de récupérer vos données corrompues:

http://support.kaspersky.com/viruses/disinfection/8005

https://noransom.kaspersky.com/

Un scan et un nettoyage supplémentaires peuvent être effectués avec Norton Power Eraser :

https://security.symantec.com/nbrt/npe.aspx

Suite à cela, nous vous conseillons, immédiatement après l’élimination du virus, d’installer sur votre appareil un système de veille plus “agressif” envers d’éventuelles activités malveillantes, comme celles typiques des ransomware, pour éviter une ré-infection.

La logiciel le plus souvent recommandée est HitmanPro.Alert :

http://www.surfright.nl/en/cryptoguard

Jusqu’à présent, nous avons parlé des pires scénarios qui peuvent survenir, à savoir que tous nos fichiers soient “temporairement” perdus tandis que nous ne possédons aucune sauvegarde de ces données. Cela nous impose d’avoir recours à des experts en récupération de données ou de devoir utiliser nous-mêmes des instruments spécialisés dans l’élimination de ransomwares, tels que cryptolocker, et le décryptage des fichiers. Enfin, si tout cela ne fonctionne pas, vous devrez, en dernier recours, payer la rançon en espérant que les pirates qui ont empaquetés le virus puissent encore être joints et qu’ils n’ont pas été arrêtés ou mobilisés sur d’autres activités criminelles (auquel cas il faudra vous renseigner sur les récentes opérations de police qui auraient ouvert l’accès à la source du virus, et aux clés de déchiffrement).

Dans cet article, nous voulons aussi aborder la prévention des attaques ransomware et les moyens de vous protéger contre cryptolocker et tous les autres virus de ce type afin que ces attaques ne puissent affecter ni votre entreprise ni engendrer la perte de toutes vos données personnelles.

Evidemment, la meilleure façon de sortir indemne d’une attaque de virus ransomware est d’avoir une stratégie précise et efficace de sauvegarde des données. Dans cette deuxième partie de l’article, nous allons donner quelques conseils sur la meilleure façon de sauvegarder vos données en utilisant le système de iperius backup. La meilleure façon que nous ayons trouvée d’expliquer ce processus est au travers d’un ensemble des questions/réponses listées ci-dessous.

- Quels types de sauvegarde sont recommandés afin de récupérer des fichiers après une attaque cryptolocker ?

Tout d’abord, nous vous conseillons de sauvegarder vos données hors site, ou en ligne, via le Cloud ou le FTP de telle manière que ces endroits ne puissent pas être atteints par le virus. Ces sauvegardes sont stockées sur des supports externes amovibles tels que des clés USB et des cartouches RDX pouvant être utilisés en rotation sur une base mensuelle et pouvant être stockés hors site par la société, ce qui est utile en cas de vol ou de catastrophe environnementale. Choisissez deux destinations ou plus pour vos sauvegardes, de différemment paramétrées et possédant différents horaires de planification afin d’assurer une couverture complète de vos sauvegardes. Iperius peut effectuer des sauvegardes en ligne vers Google Drive, Dropbox, onedrive, Amazon S3, Azure ou un serveur FTP.Consultez les tutoriels suivants :Iperius Backup 3.8 – Sauvegarde Cloud et stockage en ligne

Comment faire une sauvegarde FTP incrémentielle sur Iperius Online Storage

Comment faire une sauvegarde incrémentielle FTP (upload) avec Iperius - À quelle fréquence devrais-je planifier la sauvegarde ?

La principale recommandation est de créer différentes opérations de sauvegarde, avec des horaires différents. Il doit y avoir une sauvegarde quotidienne, mais aussi des sauvegardes hebdomadaires et mensuelles. Ceci afin d’éviter l’écrasement des sauvegardes précédentes par des copies cryptées de vos fichiers dans le cas d’une attaque ransonware (afin de bénéficier d’un laps de temps pour identifier et répondre à l’infection).Voir le tutoriel suivant :Comment planifier une sauvegarde automatique avec Iperius - Quel mode de sauvegarde dois-je utiliser ?

Notre conseil est de mettre en place, sur le mode complète+incrémentielle ou, complète+différentiel, des sauvegardes quotidiennes (conserver un historique des fichiers modifiés), hebdomadaires et mensuelles qui exécutent d’abord une sauvegarde complète, puis tiennent à jour ces sauvegardes uniquement sur les fichiers nouveaux ou modifiés. Ce type de sauvegardes peuvent être exécutées vers des destinations FTP / SFTP, vers des disques durs externes, des RDX, NAS, serveurs ou réseaux informatiques.

Enfin, il est fortement recommandé d’effectuer une sauvegarde image (image disque), ou une sauvegarde complète de l’ensemble du disque de base, de manière hebdomadaire ou mensuelle, car elle nous permet de récupérer et de nettoyer l’ensemble du système en peu de temps, et parce que l’image de ce type de sauvegarde étant un gros fichier, ne sera pas touchée par le virus.Voir les tutoriels suivant :Types de sauvegardes avec Iperius : complète, incrémentielle, différentielle

Sauvegarder une image système (Drive Image) avec Iperius - Je sais que le virus peut également atteindre les dossiers réseau. Comment puis-je protéger un NAS et où dois-je sauvegarder ?

Cette question est très importante. Il existe plusieurs façons de protéger un NAS de l’entrée d’un virus de type ransomware comme cryptolocker. Vous pouvez, par exemple, choisir de ne partager aucun des dossiers du NAS en réseau , et utiliser à la place un serveur FTP. Avec Iperius vous pouvez configurer un accès FTP sur le NAS de sauvegarde. De cette façon, le serveur NAS ne sera jamais accessible pour le virus.

Ou, si vous souhaitez conserver l’accès aux partages du NAS , vous devez vous assurer que seulement un utilisateur a accès en écriture dans vos dossiers. Vous pouvez ensuite créer un compte spécifique Windows ou Active Directory pour les ordinateurs qui sont en domaine, puis utiliser ce compte pour exécuter le service Iperius (ou par “usurpation d’identité” du processus Iperius), pour mener à bien l’exécution des sauvegardes planifiées. De cette façon, seulement Iperius aura accès en écriture aux dossiers NAS (où bien sûr seul cet utilisateur aura accès en écriture aux dossiers partagés).Consultez les tutoriels suivant :Installation en tant que service Windows : ce que c’est et pourquoi c’est important

Sauvegarde vers NAS – Comment faire avec Iperius

Une nouvelle option pour protéger votre sauvegarde de cryptolocker

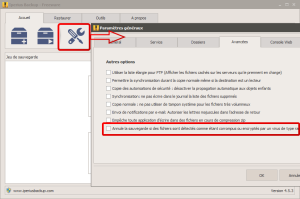

Enfin, depuis la version 4.5.2 de Iperius, une option nouvelle et importante a été introduite, qui détecte la présence de fichiers corrompus ou cryptés par un virus de type ransomware avant de démarrer la sauvegarde. Ce scan intelligent des fichiers protège les anciennes sauvegardes contre l’écrasement par des copies compromises, puis les préserve d’une attaque de virus. Dans l’image ci-dessous nous voyons comment activer cette option:

Des informations complémentaires au sujet des ransomwares :

https://www.microsoft.com/security/portal/mmpc/shared/ransomware.aspx

(Anglais, Italien, Allemand, Espagnol, Portugais - du Brésil)

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************