Como os criminosos estão invadindo contas atualmente e quais prevenções utilizar

Inúmeros são os relatos de pessoas sobre suas contas em um ou mais serviços na internet terem sido invadidas senão também sequestradas, o termo “hackear” virou sinônimo de invasão quando alguém obtém acesso indevido a uma conta e no mínimo absorve todo o conteúdo da vítima, sem saber para qual fim será utilizado.

O primeiro pensamento da vítima é tentar entender como isto aconteceu, a realidade reside destas invasões ocorrerem de maneira bem simples, não existe magia negra e os métodos utilizados raramente requerem grande habilidade com técnicas de invasão, mesmo assim saiba que Conhecimento é Poder. Por conta disso este artigo tem o objetivo de esclarecer por quais caminhos esses criminosos obtém seu sucesso, assim reduzindo consideravelmente as chances de ter sua conta em algum serviço na internet comprometida.

1. Reutilização de senhas, principalmente divulgadas ou de [ [ Fácil Dedução ]

1. Reutilização de senhas, principalmente divulgadas ou de [ [ Fácil Dedução ]

Como praticamente todo serviço, pela internet ou não, que armazene informações de seu utilizador exigir senha entre outros requisitos, tornou-se muito comum a utilização da mesma senha ou pequena variação dela no ingresso e utilização desses serviços. Não é uma prática proibida e dificilmente as contas nesses serviços possuem alguma relação porém a frequência nessa prática torna todas as contas frágeis contra tentativas de intrusão. Muitos dos criminosos já demonstraram invejável habilidade na invasão de serviços como Linkedin, eHarmony, Sony PSX Network, Ashley Madison e quando a vítima sabe sobre o incidente, muitas vezes seus dados confidenciais já circulam há tempos pela internet.

A reutilização de senhas, combinações de fácil dedução no uso de softwares com técnicas de força bruta senão as divulgadas na internet colocam em risco muitos dos serviços que utiliza, aplicando principalmente em contas de e-mail pode facilitar sua interceptação por conta dos lembretes de senha que não havendo validação prévia do e-mail informado acaba disponibilizando o serviço de trocar de senha para qualquer interessado.

A sugestão para eliminar senão eliminar este tipo de prática consiste em manter uma boa combinação diferenciada de senhas, uma solução no estilo cofre de senha pode fortalecer suas proteções contra esse tipo de atividade.

2. Softwares interceptadores de digitação

2. Softwares interceptadores de digitação

Outra prática muito antiga é a utilização de softwares espiões, neste caso o chamado keylogger tendo como função principal interceptar tudo o que é digitado pelo teclado físico e transmitir gradativamente essas informações ao criminoso criador dele.

Embora de invejável funcionalidade não costuma resultar em arquivo executável de grande tamanho em disco, por conta disso sua disseminação torna-se assustadoramente prática podendo circular pelos mais diferentes caminhos. Os mais utilizados consistem na distribuição indiscriminada de e-mails contendo algum texto que desperte a curiosidade, direcionando a potencial vítima a abrir o anexo que simplesmente não apresentará qualquer atividade ou aviso ao usuário porém o sistema operacional já foi comprometido, ele está instalado de maneira furtiva e passa agora a armazenar tudo o que é digitado no computador, posteriormente enviando o que foi capturado sem qualquer ciência ou interferência da vítima.

Somado a mais possibilidades, o java tornou-se outro caminho produtivo por conta de complementos (applets) maliciosos disfarçados de serviços legítimos como adicionais de validação ou permissão de recursos que na ingenuidade da sua aceitação também modificou rotinas e implementou serviços que colocaram em risco a confiabilidade do dispositivo.

Por último mas não único senão menos importante, a utilização de programas conhecidos como crackers ou patchs e os serialkeymakers que adulteram a legitimidade de um software, permitindo seu uso sem o devido licenciamento, através de modificações nos arquivos dos programas, alterações nas rotinas de funcionamento ou gerando códigos de registro não reconhecidos pelos desenvolvedores. Todos funcionando através de executáveis ou não, grandes propagadores dos mais variados tipos de contaminação além do objetivo principal como interceptador de dados confidenciais/sigilosos.

Além de utilizar apenas maneiras legítimas como também legais de licenciamento para dirimir esses perigos, consiste na desconsideração de anexos nos e-mails por mais assustador, intimidador ou interessante que seja. Lembrando que a evolução tecnológica migrou agora para dispositivos portáteis como smartphones, smartTV´s, tablet´s, smarwatches e por isso é prudente destinar atenção a eles também por possuírem maior e mais frequente interação com a internet, facilitando ainda mais a disseminação desses tipos de programas maliciosos.

A utilização de uma solução antivirus complementada com um antispyware é também bem-vinda, mesmo não resultando num ambiente totalmente protegido, resulta num modelo de proteção que consegue isolar o dispositivo contra um número considerável de tentativas criminosas de invasão e contaminação.

3.Engenharia Social

3.Engenharia Social

Neste modelo as práticas são mais engenhosas e requerem maior habilidade no convencimento da vítima a aceitar os termos, também conhecido como phishing consiste no envio de conteúdo inicialmente verdadeiro contendo o logo da empresa, um texto descritivo convincente e junto a ele um endereço de internet para ser acionado.

Por exemplo de uma instituição bancária sugerindo o bloqueio de conta ou cartão caso não seja renovada/revisada algumas informações e geralmente são confidenciais como as senhas de acesso, as combinações tokens além de outras informações pessoais.

Ainda no âmbito do e-mail, mensagens das mídias sociais como facebook, linkedin, twitter solicitando informações senão validações de conteúdo sigiloso para o usuário, informando uma possível tentativa de intrusão ou expiração de algum serviço.

Premiações e promoções imensamente vantajosas são também outras maneiras de aguçar a curiosidade do destinatário.

Avisos de intimações, processos, denúncias também figuram nesta técnica pois costumam despertar preocupações das potenciais vítimas no interesse em saber a veracidade, conteúdo dos termos que geralmente costumam estar intencionalmente pouco legíveis.

A própria utilização dos mecanismos de busca integram essas práticas criminosas, seja pelos resultados similares direcionando para sites maliciosos ou mesmo o próprio erro de digitação sobre algum tema que assustadoramente costuma ter endereços de internet ativos e aguardando pelos desavisados.

Não sendo suficiente, algumas técnicas mais aprimoradas consistem no sequestro dos nomes desses endereços de internet e a clonagem superficial desses sites, inicialmente sem qualquer suspeita você informa os dados de acesso e além de não ser carregado o ambiente de uso, tem capturado e desviado suas credenciais. As demais funcionalidades ficam estrategicamente exibidas porém indisponíveis se acessadas, otimizando o desenvolvimento do crime pelo conhecimento dos criminosos no uso de apenas alguns recursos do site ser regularmente acessado.

Como medidas preventivas iniciais, depois de conhecidos os endereços legítimos opte por tê-los salvos na seção favoritos no seu navegador, no acesso aos sites através dos buscadores experimente clicar em conteúdos que supostamente tenham pouco acesso, confirmando suas funcionalidades.

Você pode também usar os serviços de registro de domínio confirmando a veracidade/autenticidade do site a ser visitado, evite clicar em links de serviços conhecidos optando por acessar diretamente o site confirmando as mensagens recebidas.

Em sites que envolvam assuntos financeiros, além das dicas acima eventualmente informe dados errados como senha, conta e agência pois diferente do falsos que apenas executam uma releitura da página, os legítimos costumam exibir avisos de informações incorretas.

4.Perguntas adicionais de segurança

4.Perguntas adicionais de segurança

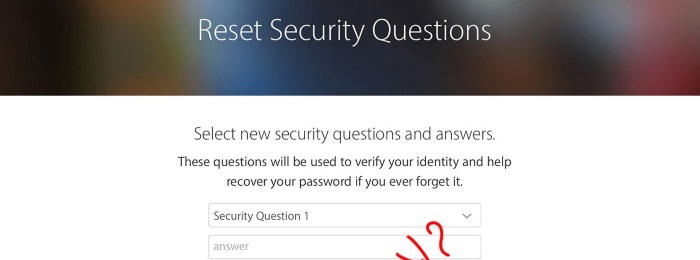

Muitas senhas esquecidas podem ser redefinidas através do recurso de perguntas adicionais de segurança. O problema consiste nestas opções disporem de perguntas muitas vezes de fácil localização, sem exigir também muito conhecimento, através dos perfis que a vítima costuma atualizar em suas redes sociais a exemplo de perguntas como “Qual seu local de nascimento ?” / “Qual nome da sua escola primária ?” / “Qual o apelido de sua avó ?”.

Deve ser preocupação contínua do site que utiliza desses recursos não manterem como único validador na alteração de senha ou credenciais de acessoe como segurança adicional utilizar repostas não relacionadas a essas perguntas fazendo referência a outras situações que possam continuar facilmente de serem lembradas.

5.Contas de Email e redefinição de senha

5.Contas de Email e redefinição de senha

O e-mail continua sendo o principal elemento no cadastro, acesso e uso de inúmeros serviços pela internet, por conta disso é também o maior interessado pelos criminosos na obtenção de informações para invasão não somente dele como também tudo o que possa permear sua utilização.

Essa vinculação torna-se uma condição que exige a maior atenção quanto sua proteção, não somente o uso de senhas fortes, usar senha exclusiva somente para o e-mail, desativar o salvamento automático dela, encerrar o acesso pelas opções sair/desconectar do próprio site ao invés de simplesmente fechar o navegador são comportamentos muito indicados e como sugestão adicional, muitos serviços oferecem a autenticação em duas etapas entre outros recursos visando fortalecer a proteção contra invasão dessas contas.

Qual senha não é inquebrável ?!

Pela falta de conhecimento e também interesse no assunto, inúmeras pessoas acreditam que os criminosos dedicam muito tempo na tentativa de acessar contas usando uma generosa lista de combinações ou mesmo desenvolvendo as suas. Muitos dos sucessos na sua investida é resultado da utilização de combinações demasiadamente simplórias como a palavra senha, ou combinações numéricas como 123456.

Até mesmo o uso de programas conhecidos como força bruta só é possível tendo acesso direto ao banco de dados, geralmente com campos sensíveis criptografados, ou o arquivo que tenta acesso já que nos demais serviços é comum existir um limitador de tentativas e por esta razão ele não pode usar técnicas de verificação em larga escala pelo bloqueio temporário ou permanente no acesso à conta.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************