A plataforma AWS Lambda continua em constante adoção pelas organizações, permitindo desenvolver aplicações destinadas à produção nos mais diversos setores fortemente regulamentados, significando estabelecer garantias para essas cargas de trabalho poderem aderir a vários padrões de conformidade.

A plataforma AWS Lambda continua em constante adoção pelas organizações, permitindo desenvolver aplicações destinadas à produção nos mais diversos setores fortemente regulamentados, significando estabelecer garantias para essas cargas de trabalho poderem aderir a vários padrões de conformidade.

Ao planejar desenvolver sua próxima aplicação utilizando a plataforma Lambda, ou já esteja em utilização, é importante certificar-se em entender a utilização da ferramenta função-como-um-serviço (FaaS – Funcion As A Service) enquanto estabelece seus padrões de conformidade. Este artigo apresenta um pequeno roteiro para conhecer esses recursos Lambda assim como as melhores práticas, permitindo melhorar o entendimento ao desenvolver e gerenciar aplicações atendendo as mais variadas conformidades existentes.

Comece com o modelo de responsabilidade compartilhada AWS

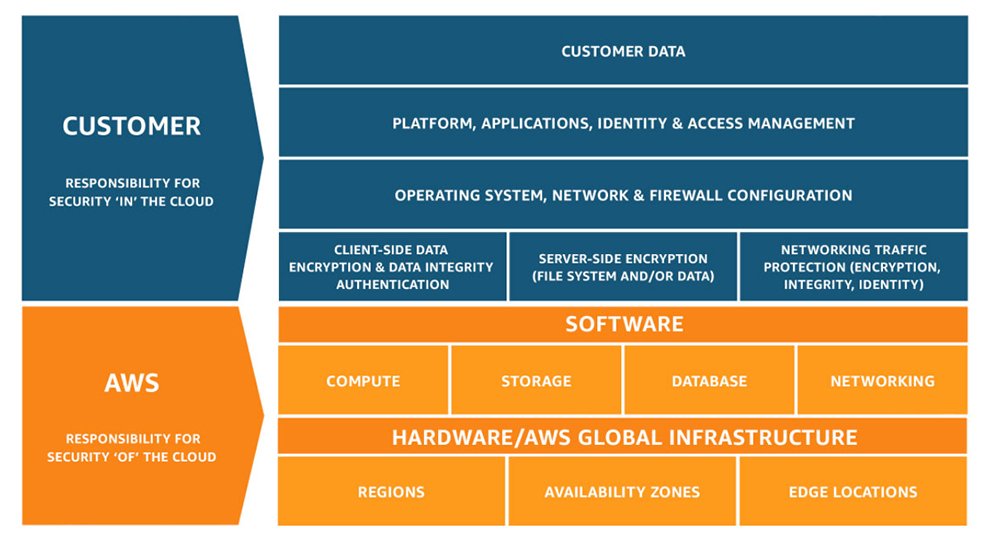

O modelo de responsabilidade compartilhada AWS reside em aspectos de conformidade a considerar. Mesmo o ambiente AWS contendo diversas proteções para segurança interna bem definidas, não exime os proprietários das aplicações de sua parte na responsabilidade para também manter este ambiente devidamente seguro.

Exemplificamos o Lambda suportando um razoável número de programas de conformidade, estando inclusos o Serviço de Controle de Organização (Service Organization Control), Modelo Industrial para Segurança de Dados por Cartão de Crédito (Payment Card Industry Data Security Standard), o Programa Federal de Gerenciamento de Risco e Autorizações e HIPAA (Federal Risk and Authorization Management Program and HIPAA).

São certificações aplicadas à plataforma AWS mesmo quando os processos internos não signifiquem necessariamente quanto as aplicações da sua organização serem são compatíveis com elas. Quando uma organização estiver sujeita a determinados programas de conformidade, os usuários da nuvem devem segurar o cumprimento dessas normas através de seus próprios processos internos, assim como as práticas de desenvolvimento e operacionais.

Após ciência da responsabilidade pela revisão, a maneira como sua organização desenvolve e gerencia os sofwares assim como seus processos internos. Seguir as estratégias apresentadas a seguir sobre conformidades na plataforma Lambda é uma das práticas mais adequadas para garantir da organização estar compatível com as regulamentações de segurança.

Utilizar o AWS Identity and Acess Management para atribuir permissões no ambiente Lambda

Durante a codificação da aplicação, deve-se cuidadosamente considerar quais funções no ambiente Lambda serão invocadas. Aplicando configurações. Um recurso útil para atender este requisito está na configuração das permissões utilizando o AWS Identity and Access Management (IAM) assim como políticas baseadas em recursos já incorporados.

Gerenciando os perfis dos usuários IAM na organização para conceder apenas as permissões necessárias. Não esquecendo as políticas partindo da perspectiva de uma função Lambda específica, permitindo limitar ainda mais quem pode invocar uma função ou recurso específico.

Diligências também devem ocorrer pelos desenvolvedores quando houver operações de função Lambda que possuirão permissão para executar. Utilizando regras de execução IAM Lambda, definindo quais APIs de função no AWS poderão ser invocadas, juntamente com recursos da AWS que poderão ser acessados. Como exemplo, bloqueando uma função Lambda ou registros de inserção em uma tabela DynamoDB específica, ou acessar um determinado repositório S3.

Monitorar funções em atividade para melhor visibilidade

Manter rigorosos controles sobre as funções lambda. Sabendo quem e quando são executadas, resultando na visibilidade com parte essencial em muitos padrões de conformidade. Devendo ser aplicado no monitoramento e auditoria de atividades em suas funções lambda:

[ Métricas CloudWatch ] Funções lambda podem publicar métricas do sistema para CloudWatch tais como tempos de execução, erros, invocações de número e execuções concorrentes. Tipo de informação que informará à equipe quando uma determinada função for executada e fornecer dados relevantes para solucionar potenciais situações de problema.

[ Filtros CloudWatch ] Filtros por métricas identificam padrões de texto nos registros de sua função e converte-os em dados de desempenho do ambiente, enquanto a subscrição filtra os dados de registro de exportação para os serviços em nuvem da Amazon como S3 e ElasticSearch para posterior análise.

[ Configuração AWS ] Monitora e identifica alterações aplicadas nos recursos do AWS, comparando-os contra as regras de configuração que você definiu. Como exemplo ao configurar uma regra que identifica quando é concedido um acesso público a uma função Lambda. Utilizando a Configuração AWS é possível manter manter um registro das atualizações de configuração e receber notificações quando alguma regra é violada.

[ AWS CloudTrail ] Recurso que registra as chamadas de API da AWS feitas a partir da conta, tais como chamadas de API para criar, atualizar e invocar funções lambda. Habilite o AWS CloudTrail para auditar quais entidades invocaram funções Lmabda em sua conta w quais APIs AWS foram acionadas pela sua função Lambda..

[ Fluxo de Logs VPC ] Configurar as funções AWS lambda para acessar recursos implementados em uma Nuvem Privada Amazon (Virtual Private Cloud). Recurso recomendado quando uma determinada implantação deverá ser isolada do acesso à rede pública. Implemente o Fluxo de Logs VPC para analisar o tráfego de dados dentro do VPC e para armazená-lo permanentemente no repositório S3 para posterior auditoria e análise de conformidade.

Criptografar informações produzidas por funções Lambda

Quando utilizar a plataforma Lambda com o SDK da AWS, suas funções serão invocadas de modo transparente com o protocolo SSL (Secure Sockets Layer – Camada de Segurança por Sockets) e criptografia TLS (Transport Layer Security – Camada de Segurança de Transporte). Entretanto as informações armazenadas e seu gerenciamento por uma função não é criptografada por padrão. Sendo assim, a seguir algumas etapas que podem ser adotadas para garantir uma criptografia mais acentuada:

[ Proteger as variáveis de ambiente ] Lambda A Plataforma Lambda suporta variáveis de ambiente de configuração e quais funções podem acessar o tempo de execução. Algumas dessas variáveis podem conter informações sigilosas como chaves privadas ou tokens. Ao criptografar esses dados sensíveis com KMS (Key Management Service AWS – Serviço de Gerenciamento de Chaves AWS) os tornarão visíveis apenas a funções específicas.

[ Armazenar valores separadamente ] Não é incomum as funções precisarem acessar valores de configuração de acesso como em terminais de bancos de dados ou senhas, podendo variar conforme os ambientes ou estágios de implantação. É recomendável esses valores fora da função e um bom local para isso é o AWS Systems Manager Parameter Store ( Sistemas para Gerenciamento de Parâmetros AWS). As funções Lambda também podem descriptografar valores com o KMS posteriormente.

[ Criptografar o ambiente de armazenamento ] Sempre que precisar armazenar dados, as funções lambda podem utilizar serviços como o DynamoDB, S3 ou o Serviço de Bancos de Dados Relacional – tudo que nativamente seja compatível com a criptografia e possa ser gerenciada pelo KMS.

[ Limitar a quantidade de Logs ] Os registros de função Lambda são automaticamente armazenados no recurso CloudWatch Logs, compatível com a criptografia através do KMS. Informações sensíveis não devem ser armazenadas neste ambiente.

Configurar um Firewall para Aplicações Web AWS

Se nas aplicações em desenvolvimento, utilizar funções Lambda através de integrações embutidas AWS como a API Aplicação para Balanceamento de Carga ou API Gateway, posteriormente poderá incluir mais proteção, configurando o WAF (Web Application Firewall – Firewall para Aplicações Web).

Conclusão

A AWS disponibiliza cada vez mais ambientes para os mais variados tipos de soluções baseadas em nuvem ou Web Applications, não apenas os ambientes mas até mesmo recursos para o desenvolvimento destas aplicações também são regularmente implementadas e melhoradas para tornarem a utilização continuamente ágil e didática.

Com a grande disponibilidade destes tipos de serviço, também surgem aqueles interessados em identificar e explorar possíveis falhas de configuração ou utilização para os mais variados criminosos objetivos.

Desta maneira a AWS disponibiliza mecanismos adicionais além dos já utilizados de maneira automática em suas plataforma, permitindo reforçar ainda mais a segurança destes ambientes e plataformas visando limitar ou extinguir completamente qualquer condição adversa que resulte em

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************