Um dos maiores desafios de segurança de TI nas empresas nos últimos anos tem sido a proliferação do vírus chamado ransomware, o mais infame dos quais são bem conhecidos pelos nomes Cryptolocker, Cryptowall, CTB-Locker, TeslaCrypt, e há muitos mais também.

A rápida disseminação deste tipo de vírus é devido a uma série de simples, mas fundamentais, fatores que incluem a capacidade de enganar os usuários com e-mails aparentemente legítimos (que contém o vírus anexado sob o disfarce de uma fatura ou outro documento) e a dificuldade de localização do vírus em tempo devido às ações tomadas pelo próprio vírus e o aparecimento contínuo de novas variantes do mesmo tipo de vírus.

Mas o que exatamente um ransomware, como o Cryptolocker pode fazer? E por que esses tipos de vírus foram definidos como devastadores para a segurança e retenção de dados de negócios e de usuários residenciais?

Bem, o vírus ransomware faz uma coisa muito simples e eles fazem-no bem – eles criptografam dados. Isto torna os dados inacessíveis (normalmente, fazendo os dados incapazes de serem abertos, por exemplo) e o vírus afeta geralmente arquivos mais susceptíveis a terem maior importância, tais como arquivos do Excel, documentos do Word, imagens JPEG (provavelmente todas as fotografias pessoais ), PDFs, arquivos Zip, etc …

Uma vez que os arquivos foram criptografados pelo vírus, não será possível abrir os arquivos sem a senha de criptografia e sem a utilização de software especializado. Uma vez que a infecção do computador ou rede foi concluída o Cryptolocker irá exibir uma tela que informa ao usuário que todos os seus arquivos foram criptografados e que eles terão de pagar um resgate por um prazo determinado, a fim de ter acesso restaurados para seus arquivos. Uma captura é exibida como a imagem abaixo:

Se a infecção chegar a esta fase, em seguida, as coisas ficarão muito graves e neste momento muitas empresas têm sido obrigadas a simplesmente pagar o resgate para recuperar o acesso aos seus arquivos e dados. No entanto, antes de ir a esse extremo de uma solução para este problema – que em última análise não faz nada além de financiar criminosos sem escrúpulos que lucram com o trabalho de pessoas honestas – a melhor coisa a fazer é confiar em uma empresa especializada na recuperação de arquivos ou consultar e confinar nos conselhos de empresas que passaram por experiências semelhantes e saber como agir quando confrontados com esta situação.

Graças ao estado atual de conhecimento sobre muitos dos primeiros variantes do Cryptolocker e outros vírus por ransomware é possível contar com serviços que permitem a descriptografia de dispositivos e recuperação dos dados afetados com gasto mínimo infectados. Doctor Web, uma empresa russa que desenvolve o software antivírus Dr. Web, é uma das empresas líderes da luta contra este tipo de infecção, enquanto a desenvolve as ferramentas para combater este problema e ajuda na recuperação de arquivos criptografados. Você pode ler mais informações de Doctor Web aqui:

http://antifraud.drweb.com/encryption_trojs/?lng=en%20

A seguir algumas diretrizes que devem ser seguidas quando o dispositivo tenha sido infectado por ransomware, como o Cryptolocker.

- Se você achar que alguns arquivos ficaram inacessíveis mas você ainda não recebeu uma janela de solicitação de resgate, o conselho é para desligar imediatamente o computador, desligue-o da tomada e desconecte qualquer disco externo ou outro dispositivo de armazenamento de dados para evitar mais danos e infecções. Leve o aparelho a um profissional para uma limpeza completa do sistema antes de tentar reiniciar o dispositivo.

- Se a infecção já foi concluída e a janela pedindo resgate foi apresentada o conselho é tomar nota dos links fornecidos pelo vírus para pagar o resgate (para ser usado como um último recurso) e depois prosseguir com a remoção de vírus. Todos os dispositivos de rede, discos externos e quaisquer outros disco deve ser desligado a partir do dispositivo para impedir a propagação do vírus e o dispositivo deve também ser removido da rede para assegurar que outras máquinas não sejam infectadas. Neste caso, vamos utilizar uma unidade flash USB para copiar todas as ferramentas de remoção, limpeza e recuperação de dados e para completar a remoção de vírus.

- Nesta fase, prosseguir com a remoção do vírus e tentar recuperar os arquivos. Para isso contamos com a Dr. Web acima mencionado ou outro software anti-vírus mais famosos, como Kaspersky e Norton / Symantec.Aqui estão os links no site da Kaspersky que podem ser usados para a remoção de vírus ransomware e tentativa de recuperação de dados corrompidos:

http://support.kaspersky.com/viruses/disinfection/8005

https://noransom.kaspersky.com/

Opções adicionais de verificação e remoção podem ser executadas pelo Norton Power Eraser:

https://security.symantec.com/nbrt/npe.aspx

Depois desta etapa recomendamos após a remoção do vírus, um sistema mais “agressivo” na monitorização para possíveis atividades maliciosas, tal como as típicas de ransomware instalados no dispositivo, para evitar a re-infecção.

A versão mais frequentemente recomendada deste software é HitmanPro.Alert:

http://www.surfright.nl/en/cryptoguard

Até agora, temos falado sobre os piores cenários que podem surgir, ou seja, que todos os nossos arquivos estão “temporariamente” perdidos e não temos nenhuma cópia de segurança dos dados. Isso nos coloca na posição de ter que confiar em peritos de recuperação de dados ou que temos de usar pessoalmente instrumentos especiais para remover vírus por ransomware, como o Cryptolocker e desencriptar arquivos. Finalmente, se tudo isso não funcionar, você, como um último recurso, tem que pagar o resgate esperando que os hackers que desenvolveram o vírus ainda possam ser alcançados, não foram presos ou mudaram-se para outros empreendimentos criminais (caso você possa saber sobre operações policiais recentes que podem de alguma forma ter acesso à fonte do vírus e, em seguida, as chaves para decodificação).

Neste artigo queremos também falar sobre a prevenção de ataques de ransomware e as formas para se proteger do Cryptolocker e todos os outros vírus por ransomware para que quaisquer ataques não possam afetar sua empresa e vê-lo perder todos os seus dados pessoais.

Certamente, a melhor maneira de sair ileso de um ataque de vírus por ransomware é ter uma estratégia de backup de dados precisa e eficaz. Nesta segunda parte do artigo, vamos fornecer algumas dicas sobre a melhor maneira de fazer um backup de seus dados usando o software Iperius Backup. A melhor maneira que encontramos para explicar este processo é através do seguinte conjunto de perguntas e respostas.

Que tipos de backup são recomendados, a fim de recuperar os arquivos depois de um ataque cryptolocker?

- Em primeiro lugar, aconselhamos que qualquer backup utilizado está fora do local ou on-line através do Cloud ou FTP por não poderem ser acessados pelo vírus. Estas cópias de segurança são armazenadas em mídia externa removível, como drives USB e cartuchos de RDX e estes podem ser substituídos através de rodízio numa base mensal, podendo ser armazenado fora da empresa, tornando-se útil em caso de roubo ou desastres ambientais. Nós escolhemos dois ou mais destinos para o nosso backup com diferentes operações e horários para garantir a cobertura completa de backup. O Iperius pode executar backups on-line para o Google Drive, Dropbox, Onedrive, Amazon S3, Azure e qualquer servidor FTP.

Consulte o seguinte tutorial:

https://www.iperiusbackup.net/pt-br/iperius-backup-3-8-backup-em-nuvem-e-online

https://www.iperiusbackup.net/pt-br/backup-incremental-por-ftp-no-iperius-armazenamento-online

https://www.iperiusbackup.net/pt-br/backup-incremental-por-ftp-com-iperius

- Quantas vezes devo agendar o backup?

- A principal recomendação é criar diferentes operações de backup, com diferentes horários. Deve haver um backup diário, mas também os backups semanais e mensais. Este impede que os backups anteriores sejam inadvertidamente substituídos por cópias criptografadas dos arquivos no caso de um ataque por ransomware (de modo a ter uma margem de tempo para perceber e lidar com a infecção).

Consulte o seguinte tutorial:

https://www.iperiusbackup.net/pt-br/configurando-agendamento-automatico-de-backup-com-iperius

- Qual modo de backup devo usar?

- O conselho é fazer backups diários com o modo completo + incremental ou Completo + Diferencial (tendo um histórico de arquivos alterados), semanais e mensais que, inicialmente, fazem um backup completo e em seguida, atualizar nesses backup apenas os arquivos novos ou alterados. Esse tipo de backup pode ser feito para destinos FTP / SFTP, discos externos, RDX, NAS, servidor ou rede de computadores.Finalmente, é altamente recomendável que você execute uma (imagem de disco) imagem de backup ou um backup completo de todo o disco semanalmente ou mensalmente, permitindo recuperar e limpar todo o sistema em um curto espaço de tempo e porque a imagem de backup , sendo um arquivo de grandes dimensões, não é afetado pelo vírus.

Consulte o seguinte tutorial:

https://www.iperiusbackup.net/pt-br/tipos-de-backup-com-o-iperius-completo-incremental-diferencial

https://www.iperiusbackup.net/pt-br/backup-de-imagem-do-sistema-imagem-de-disco-com-o-iperius

- Eu sei que o vírus também pode alcançar as pastas de rede. Como posso proteger meu NAS e onde eu gostaria de manter o back-up?

- Esta questão é muito importante. Existem várias maneiras de proteger um NAS a partir da entrada de um vírus ransomware como o Cryptolocker. Você pode, por exemplo, optar por não compartilhar qualquer uma das pastas de rede NAS e em vez disso usar o seu servidor FTP. Com o Iperius você pode configurar um tipo de FTP no backup NAS. Desta forma, o vírus não terá qualquer condição de acesso ao NAS.

Ou, se você deseja manter os compartilhamentos de rede do NAS acessível, deve garantir que apenas um único usuário tem acesso de escrita nas pastas. Você pode então, criar uma conta específica para o backup do Windows ou Active Directory para computadores que estão em um domínio, em seguida, usar essa conta para executar o serviço do Iperius (ou de “personificação” do processo Iperius), para lidar com a execução dos backups agendados. Desta forma, apenas a Iperius terá acesso de gravação às pastas do NAS (onde, naturalmente, apenas o usuário registrado terá acesso de gravação para pastas compartilhadas).

Consulte o seguinte tutorial:

https://www.iperiusbackup.net/pt-br/backup-em-nas-configurando-o-iperius-backup

Uma nova opção para proteger o seu backup do Cryptolocker

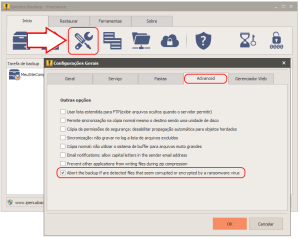

Finalmente, a partir da versão 4.5.2 do Iperius, uma opção nova e importante foi introduzida, que detecta a presença de arquivos corrompidos ou criptografados pelo vírus ransomware antes de fazer o backup. Esta verificação de arquivos inteligente protege os backups mais antigos de serem substituídos por cópias dos arquivos comprometidos, e em seguida, preservá-los do ataque de vírus.

Na imagem abaixo podemos ver como ativar essa opção:

Para mais informações sobre ransomware:

https://www.microsoft.com/security/portal/mmpc/shared/ransomware.aspx

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************