Dicas de Segurança em TI para Pequenos Negócios

As dimensões das pequenas empresas costumam ser bem variadas, indiferente delas é fato que em nenhuma delas as preocupações com a segurança on-line dever ser desprezada, depois da aceitação de algumas modalidades de Home-Office ocorre que indiferente da localidade utilizada para as atividades profissionais, seja em casa ou outro ambiente fora da empresa, trata-se de um tema contemplando todos.

Outro fator que colabora para a contínua despreocupação com a segurança digital está na sua pouca visibilidade, as atenções pelas falhas costumam surgir em momentos onde grandes corporações são afetadas por brechas em suas proteções, sendo divulgadas pelos mais variados meios informações sobre dados importantes obtidos e vendidos senão distribuídos por criminosos digitais.

Pouco tempo depois do assunto perder relevância, ocorre o mesmo com a atenção contra este tipo de incidente e enquanto outra vítima que justifique grande alarme pelo prejuízo causado pela sua negligência não é apresentada, inúmeros crimes de menor interesse são praticados, embora não signifique menores prejuízos já que o valor da informação pode ser relativo ao dano causado pelo seu furto, perda ou desvio.

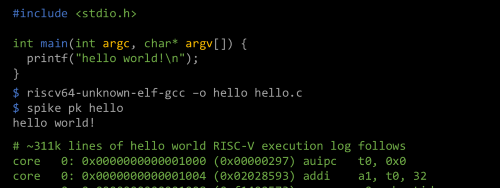

Um relatório elaborado pela Kaspersky informa um total abrangendo 143 milhões de ataque praticados por malware apenas em 2014, os maiores afetados figurantes nesta lista foram corporações e indivíduos considerados improváveis alvos contra esse tipo de iniciativa.

Para relembrar, o que é um malware ?!

São rotinas transformadas em softwares (mas não somente) de computador, atualmente existem variantes afetando outros tipos de aparelhos computacionais além de sistemas operacionais, especificamente desenvolvidos com objetivos maliciosos. Em maioria tem como alvo os mais variados dispositivos sem o conhecimento do usuário, o uso contínuo da internet colabora para a assustadora explosão em sua disseminação, há relatos de programas monitorando e coletando todo o tipo de informação sem o consentimento da vítima, tornando-se praticamente um modelo de BI criminoso sem qualquer discriminação ou restrição.

A proteção é indispensável realmente ?!

A proteção é indispensável realmente ?!

Os ataques a contas bancárias e prejuízos em moeda deixaram de ser o principal tipo de dano causado nas investidas, as consequências pela sua intromissão afetam a produtividade do negócio ou mesmo pessoal, atrapalhando a rotina e o fluxo de informações processadas por conta dos desvios causados pelos seus ataques, a informação transforma-se cada vez mais na moeda mais desejada por criminosos.

Apesar deste cenário é totalmente possível estabelecer algumas seguranças de maneira simples, sem a necessidade de grande esforço na definição de um ambiente digital mais seguro.

Estabelecendo um levantamento sobre riscos:

Estabelecendo um levantamento sobre riscos:

Como ponto inicial, considere avaliar o ambiente profissional ou onde esteja inserido procurando por riscos que possam ser reduzidos, efetue uma análise rápida para saber como está a segurança digital do seu ambiente de TI.

O Antivirus não é mais suficiente:

O Antivirus não é mais suficiente:

Com a popularização dos conceitos de programação por software, a criatividade criminosa cresceu assustadoramente e por conta disso o conhecimento utilizado contra os mais variados tipos de programas maliciosos, gradativamente converteram-se em estratégias para sua transposição.

Por esta razão as soluções antivirus não tem conseguido sozinhas, proteger o ambiente virtual de todas ameaças existentes e atuantes internet afora.

Sendo assim, soluções de segurança digital complementares ou antivirus contendo essas proteções adicionais estão se tornando cada vez mais fundamentais, visando combater e reduzir os novos tipos de estratégia adotadas para invasão desses ambientes.

Só como exemplo da perspicácia criminal existente é o incessante processo de enviar e-mails com conteúdo supostamente inofensivo e conhecido, tendo anexo arquivos que também inicialmente confiáveis, mas embutido com rotinas e outros métodos de invasão na finalidade de contaminar o dispositivo utilizado.

Hábitos de utilização da internet:

Hábitos de utilização da internet:

Disciplinar o uso da internet seja no ambiente profissional ou pessoal também deve ser uma estratégia a ser adotada para melhorar a segurança digital do TI. É preciso promover esclarecimentos sobre os cuidados para construir uma segurança on-line, alguns pontos relevantes consistem no entendimento sobre o funcionamento confiável e suspeito de sites acessados.

Não somente a restrição amparada pelas políticas de uso e segurança digital corporativa, longe desde ambiente o comportamento deve seguir os mesmos princípios, isto por muitos sites falsos destinados ao roubo de informações serem praticamente idênticos aos legítimos e por conta disso não sendo incomodados pelos recursos de segurança atuantes, uma vez que tem as mesmas características do site oficial.

Outra atenção deve vigorar quanto ao uso indiscriminado dos meta-buscadores, como atualmente tudo é possível monetizar, os resultados também sofrem influências por conta da exibição em destaque ser patrocinada, além de técnicas capazes de evidenciar um site malicioso.

Sugestões variam entre adicionar aos favoritos os sites costumeiramente acessados depois de comprovado sua veracidade, utilizar eventualmente informações de login incorretas pelo fato dos sites maliciosos não efetuarem as validações, como fazem os legítimos e como dica final apelar aos controladores de domínio como InterNIC, Registro.BR, ou onde eles foram registrados buscando por indícios de falsidade no endereço consultado.

Revisar práticas de autenticação por senha:

Revisar práticas de autenticação por senha:

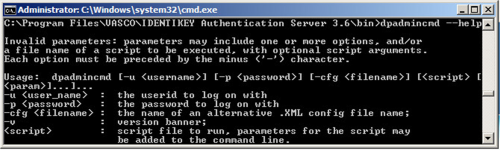

No intuito de estabelecer um ambiente seguro, praticamente todo sistema ou serviço embarcado em um dispositivo oferece o recurso de proteger diferentes níveis de acesso através de senhas, as variações para autenticação são incontáveis assim como as metodologias adotadas na sua implementação.

Por consequência, ocorre o acúmulo dessas chaves de acesso funcionando muitas vezes de maneira diferente a cada sistema utilizado, involuntariamente acaba-se influenciando na utilização de combinações padrão para diminuir o aborrecimento pela obrigação na memorização delas.

O resultado desse hábito pode ser descrito como uma ingenuidade perigosa, pela tática utilizada pelos criminosos consistindo no desenvolvimento e inovação de softwares destinados a identificar, burlar, descobrir ou transpassar essas autenticações. Esses softwares são alimentados por um dicionário continuamente alimentado pelos sucessos anteriormente obtidos além de técnicas conhecidas como força bruta procurando por falhas no processo de validação.

Não são poucas as listas e resultados apresentando as combinações mais utilizadas, perigosas e voláteis como datas diversas, placa do veículo, até mesmo nomes e frases conhecidas além da famosíssima senha 123456, embora envolvidos num turbilhão de combinações necessárias ou imposições na sua configuração como utilização de letras maiúsculas, caracteres especiais, números entre as letras.

Desenvolva critérios e apresente aos envolvidos explicando suas necessidades, no objetivo de obter um entendimento das consequências provenientes da sua inobservância no cadastro para acesso aos diversos recursos disponíveis na empresa, expandindo os mesmos perigos se não adotados inclusive no uso pessoal.

Mantendo os sistemas atualizados:

Mantendo os sistemas atualizados:

A disseminação dos ataques por malware continuam a existir preocupantemente, não somente por eles mas influenciado por esta velocidade os desenvolvedores frequentemente modificam seus softwares e, aqueles que desenvolveram um modelo de atualização automática costumam disponibilizar regularmente correções visando reforçar as proteções contra esses araques.

Ocorre da indispensável necessidade de manter esses serviços em execução e também, regularmente por conta ou com uso de rotinas, efetuar consultas aos sites buscando versões mais recentes. Nos programas que possuem este recurso, de maneira alguma desativar essa opção pelo grande risco de ser afetado por um ataque contendo novos métodos não protegidos pela versão em utilização.

Serviços Bancários Digitais:

Serviços Bancários Digitais:

Embora não tão evidente nos dias atuais, por um bom tempo os sites bancários falsos figuraram entre os mais utilizados para a captura de dados, isto pelo pouco conhecimento das ferramentas de monitoria e segurança quanto pela novidade desta modalidade com poucos mecanismos de segurança.

A facilidade na publicação de sites ilegítimos como esse apenas potencializou sua disseminação por outro motivo, a mesma facilidade no seu desaparecimento, isto por muitas vezes estarem hospedados em computadores comuns com o uso de uma internet convencional, uma vez atingido o objetivo bastava desligar o equipamento para desaparecer totalmente do mundo digital.

Entretanto mesmo após este período favorável, beneficiado pela ingenuidade dos usuários e outras condições, eles continuam a figurar entre os elementos mais utilizados para obtenções monetárias em prejuízo das vítimas.

A diferença consiste que mesmo depois de melhorias nos próprios navegadores, complementos de segurança disponíveis nas lojas de aplicativos, controladores de internet monitorando atividades suspeitas aleatoriamente e os bancos também terem amadurecido as maneiras de autenticação com chaves de acesso, tokens físicos ou digitais entre alguns, ainda persiste a ingenuidade de muitos confiando cegamente nos resultados de busca, falta de critério no acesso ao site ou descuido deixando salvo informações como senhas de acesso.

A adoção de certificados digitais, mudança do protocolo HTTP para HTTPS pensando num ambiente mais seguro não impede a existência dos sites falsos senão e-mails também falsos informando problemas com a segurança, sugerindo a troca de algumas informações porém solicitando inúmeros dados, muito deles confidenciais a um clique de distância.

O Phishing e seu comportamento :

O conceito de phishing traduzido como pesca acabou adotado no mundo da segurança digital pela sua semelhança com o mundo real. É em essência um método onde um conteúdo aparentemente legítimo, possui em seu interior ou comportamento interessado unicamente na coleta de informações fornecidas ao acessar seu conteúdo.

O texto comentando sobre e-mails falsos e sites é o exemplo mais didático no funcionamento deste tipo de crime, os primeiros conteúdos possuíam erros grotescos nos textos e nas imagens que facilmente eram identificados, mesmo assim conseguindo inúmeras vítimas.

Prática ainda em vigor evoluiu assustadoramente dificultando sua identificação, em muitos casos a descoberta inicial só ocorre pois a potencial vítima não possui cadastro naquele agente bancário ou serviço, nos casos mais difíceis de identificar ela somente ocorre ao acessar o site e informar algum dado inválido, pois ele apenas recarrega a página ao invés de retornar algum erro pelas informações incorretas.

Dispositivos móveis como novos alvos:

Com a evolução das soluções computacionais, os famosos softwares, a mobilidade propiciada pelos dispositivos móveis entrou no grupo de riscos para crimes digitais. Muitas atividades são possíveis desenvolver nesses aparelhos sejam eles phablets, tablets, smartphones, netbooks como também indiferente do sistema operacional utilizado, geralmente Android e IOS.

Por isso não está ocorrendo uma migração de alvos, essas mesmas evoluções estão permitindo aos criminosos agregar mais tipos de sistemas aos seus objetivos, uma vez mais imune a esses tipos de ataque ocorre que há um bom tempo esses dispositivos começaram a figurar como vítimas desses ataques.

Um relatório desenvolvido por uma das várias empresa de segurança que acompanham esse comportamento informa que em 2014, 295.500 novas ameaças específicas para eles foram encontradas, o mais assustador consiste no fato de embora o crescimento desses ataques seja expressivo, apenas 32% dos pequenos negócios assumem conhecer os perigos representados por estes dispositivos.

Proteção extra contra desvio e roubo de informações:

Toda empresa possui dados sensíveis e sigilosos em seu data center, enquanto alguns deles são acessados regularmente existem outros com menor interatividade. É nesses dados que devem ser aplicadas condições adicionais de segurança como a criptografia, esta proteção permite impedir ou no mínimo dificultar em muito o acesso aos dados confidenciais, principalmente por existirem diversos softwares com este recurso e cada um adotando um modelo de proteção, favorecendo a proteção pois diferente dos arquivos convencionais, os criptografados não costumam possuir extensões conhecidas e por isso dificultando identificar o software utilizado para uma possível engenharia reversa entre outros métodos.

Perigo invisível ao redor:

Os serviços de telefonia móvel evoluíram muito nos últimos anos, por conta disso muitas pessoas possuem planos contemplando os chamados pacote de dados, permitindo o uso de internet com maior comodismo.

Mesmo assim em diversos momentos por questões de economia ou disponibilidade de sinal, procuramos por disponibilidade de internet através de redes wifi, oferecidas em diversos modelos como através de um cadastro prévio, gratuitamente por um amigo ou no estabelecimento onde está senão deixando o próprio aparelho encontrar alguma rede wifi sem necessidade alguma de autenticação, aí figura outro problema.

Imagine um usuário qualquer com seu smartphone, tablet ou outro aparelho com acesso a redes sem fio que num determinado momento resolveu aproveitar o serviço encontrado onde estava, o interesse aumentou ao perceber que a rede não exigia qualquer nível de validação bastando apenas selecionar e conectar para ter acesso à internet.

Já conectado, efetuou pagamentos bancários com necessidade de senhas, acessou redes sociais informando senhas, enviou e-mail depois de informar as senhas.

Pois bem, nem pouco tempo depois percebeu comportamentos estranhos em todos os serviços que utilizou como pagamentos e transferências não autorizadas, alterações nos perfis das redes sociais além de emais excluídos indiscriminadamente.

O que aconteceu ?!

Acabou de surgir mais uma vítima do sequestro de dados, ao acessar a rede sem fio gratuitamente fornecida, ele teve seus dados de acesso capturados pois havia um aparelho monitorando e coletando todo o tráfego de informações circulantes naquela rede, depois o criminoso não teve muita dificuldade de obter as informações complementares para fazer uso dos dados subtraídos.

Por este motivo é fundamental a extrema cautela no uso desses serviços, obter informações sobre a rede sem fio como o fornecedor, utilizar serviços que operadoras de telefonia oferecem e evitar ao máximo trafegar informações sigilosas ou importantes nestas redes, possuir programas adicionais de segurança são indispensáveis mas as técnicas de interceptação estão tão apuradas que evitar erviços oferecidos sem qualquer intervenção deve ser motivo de desconfiança.

Além de todo o conteúdo apresentado até aqui, outro ponto a ser considerado está na recuperação das informações dentro de um ambiente empresarial e também o pessoal, o famoso backup !Sugestões para melhorar a segurança até agora consideraram o fluxo das informações, sugerindo como administrar a interação com elas e também outros perigos como o roubo.

Como orientação adicional é prudente evitar as seguintes adoções na elaboração de senhas:

- combinações fáceis de lembrar que por consequência fáceis de descobrir como 123456 ou a palavra senha

- adotar o endereço de e-mail, combinações de palavras oriundos de dados fáceis de encontrar para senhas

- elaborar lembretes de senha facilmente decifráveis por um criminoso digital com um pouco de pesquisa, o nome ou sobrenome de um familiar por exemplo

- na renovação das senhas aplicar alterações também presumíveis como adicionar um numeral no final da mesma senha

- definir frases comuns mesmo que pequenas como euteamo, de fácil dedução

Complementar ao texto, considere também soluções adicionais para armazenamento e recuperação de dados, tão preocupante quanto os dados roubados é sua perda, como a indisponibilidade de algum equipamento local ou dispositivo de armazenamento sem chance de recuperação, senão o sequestro sem chances de recuperação como nos casos conhecidos de criptografia criminosa onde é pedido resgate para obter o desbloqueio dos arquivos.

Conheça todas as soluções que a Iperius oferece na proteção contra suas informações { www.iperiusbackup.com/iperius-backup-remote-products.aspx }

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************