Uma das atividades de qualquer software firewall consiste em filtrar o tráfego que vem da internet, junto a esse comportamento é produzido e atualizado um histórico de atividades registrando tudo o que entrou e saiu das conexões de rede. Esse histórico é mais conhecido como log, contendo informações valiosas como as portas de conexão utilizadas, protocolos em atividade além do endereço IP (endereço de internet) de origem e destino. Apesar de existirem diversas soluções entre programas e equipamentos dedicados a essa atividade, é possível elaborar e acompanhar algumas atividades de rede através do firewall nativo em várias versões do Windows, mais especificamente monitorando conexões e pacotes nas portas TCP e UDP ativas e bloqueados.

Apresentando a importância do registro de atividades do firewall:

-

Verificar o comportamento das regras de firewall incluídas recentemente, analisando suas atividades ou depurando caso não funcionem como o desejado.

- Confirmar se as regras do firewall não são o motivo de falhas nos aplicativos, pesquisando por aberturas desativadas de portas, aberturas dinâmicas e analisar pacotes descartados com indicadores de urgência além dos descartados no caminho para envio.

- Colaborar na identificação de atividades maliciosas, nem todas as aplicações apresentam permissão para utilização e por esta razão o registro de atividades permite rastrear por processos, executáveis e outras instâncias que estejam enviando e recebendo dados de maneira suspeita, ainda que não seja possível identificar adequadamente a origem das requisições

- Estudar as causas de repetidas requisições recusadas para atravessar o firewall, seja para entrada ou saída de dados, seja por programas quanto por endereços individuais ou grupo de endereços IP, definindo regras para descartar essas solicitações eliminando a possibilidade do endereço ser adulterado.

-

Conexões de saída originadas de servidores internos como servidores Web, sugerem que estão utilizando seu sistema para promover ataques direcionados a computadores situados em outras redes, transformando seu equipamento num bot (zumbi).

Aprendendo a produzir um arquivo de registro de atividades (log):

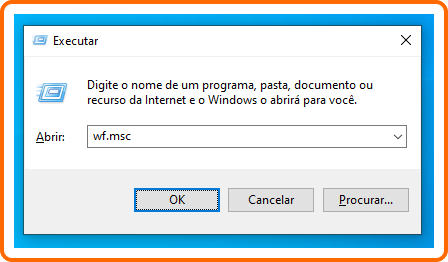

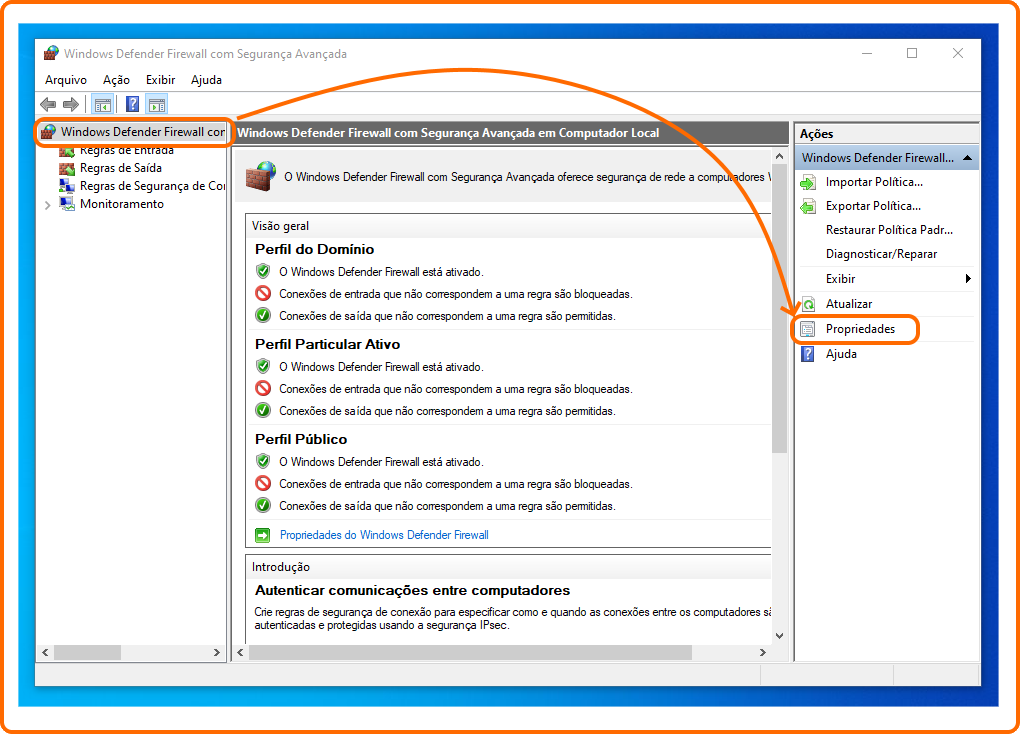

O arquivo de registro de atividades fica desativado por padrão e não sendo uma solução profissional, considere que suas opções de registro serão reduzidas. Para iniciar a criação do arquivo pressione a combinação win+R abrindo a janela Executar, em seguida digite wf.msc e em seguida enter relembrando que pode ser preciso estar em modo administrador para efetuar a configuração, após pouco tempo será aberta a janela “Windows Defender Firewall com Segurança Avançada” será exibida, agora localize no painel direito e clique com o botão direito em “Propriedades”.

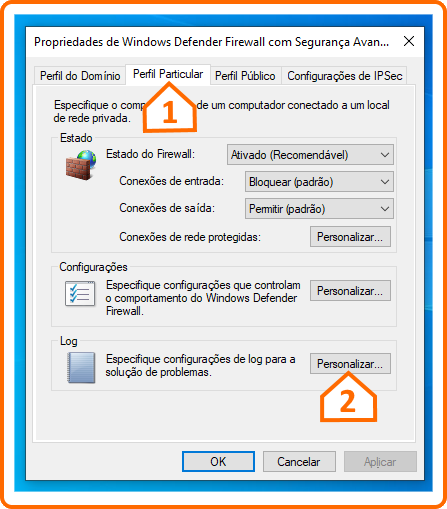

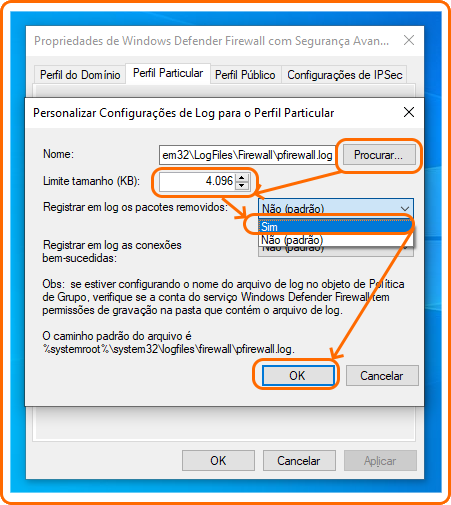

Assim que exibida a caixa de diálogo, clique na guia “Perfil Particular” então procure o título “Log” e clique em Personalizar”

Na próxima janela aberta escolha entre manter o tamanho informado ou defina o limite do arquivo de log e selecione se deseja coletar apenas pacotes descartados, conexões bem-sucedidas ou ambos. Destacando que um pacote descartado representa um pacote bloqueado pelo Windows Firewall enquanto uma conexão bem-sucedida considera tanto as conexões de entrada quanto qualquer outra conexão através da Internet porém não necessariamente significa que um infrator conseguiu invadir seu computador.

O Windows Firewall armazena por padrão as entradas de atividade em %SystemRoot%\System32\LogFiles\Firewall\Pfirewall.log e caso não tenha mudado o tamanho, atualizando as informações ocupando até 4MB de dados. Como será um arquivo em constante atividade é recomendado manter o tamanho padrão, aumentar consideravelmente o espaço disponível pode comprometer o desempenho do firewall, por isso mesmo que seu computador tenha uma boa configuração é recomendado manter ativo e principalmente aumentar o nível de registros apenas para solucionar pontualmente um problema, deixar ativo por longos períodos de utilização também deve ser evitado.

A seguir, clique na guia “Perfil Público” e replique as mesmas etapas efetuadas na guia “Perfil Particular” para dessa maneira ter ativo o registro de atividade tanto para conexões de rede privada quanto pública. Esse arquivo de log será criado utilizando um formato estendido de log (.log) do W3C permitindo sua análise seja num software de planilha eletrônica, robusto editor de texto a até pequenos editores como o bloco de Notas desativando a quebra de linha para preservar a formatação em colunas. Uma vantagem na visualização em planilha eletrônica é a melhor em colunas distintas, facilitando sua análise.

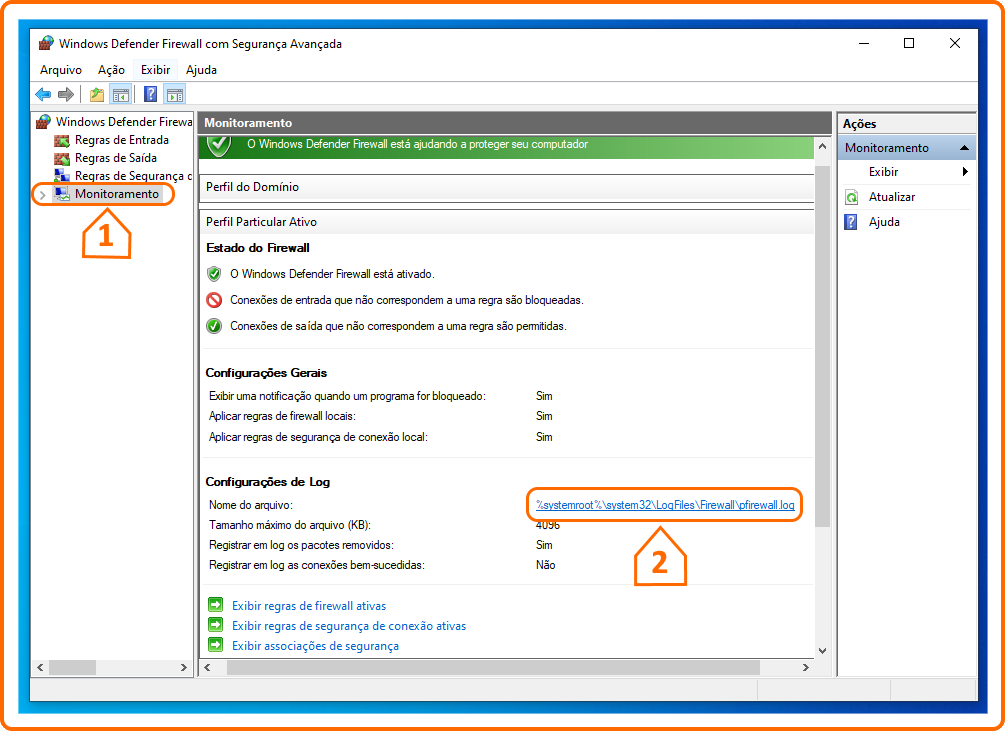

Voltando à tela principal do Windows Defender Firewall com Segurança Avançada, na coluna à esquerda procure e clique no título “Monitoramento” e no centro da janela procure o grupo “Configurações de log”, agora clique no link em destaque indicando o caminho do arquivo de registro de atividades que será aberto no Bloco de Notas do Windows, por padrão.

Aprendendo a interpretar os registros contidos no log do Windows Firewall:

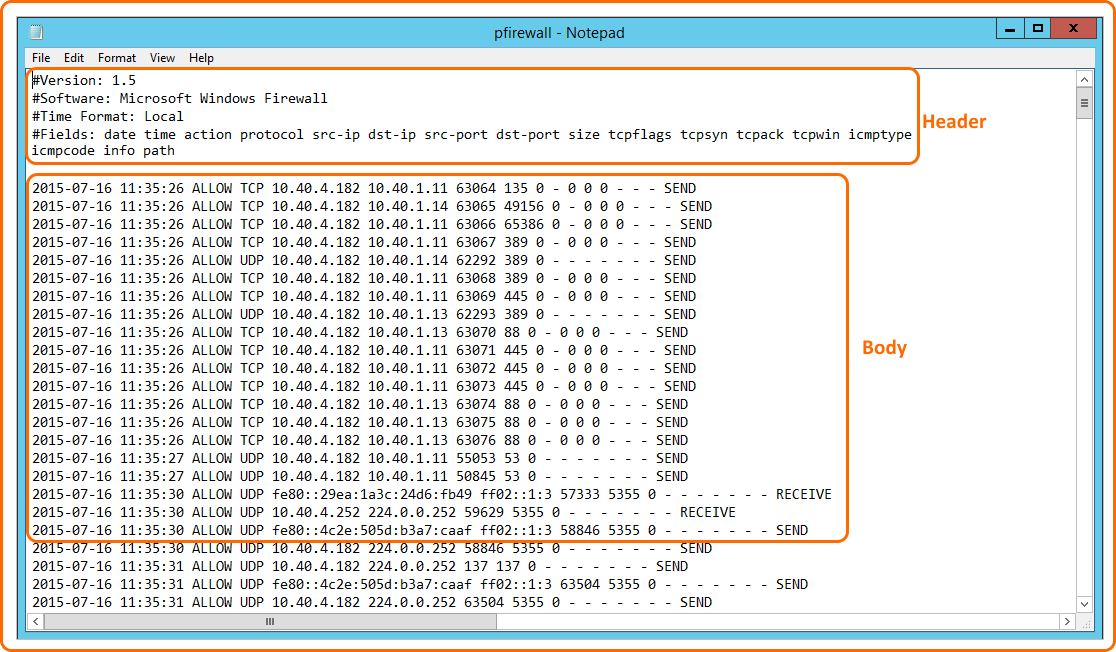

O registro de atividades de segurança do Windows Firewall é composto por duas seções, no cabeçalho estão as informações estáticas e relacionadas à versão do log e os campos disponíveis, agora no corpo do log estão os dados compilados e inseridos referentes ao registro do tráfego monitorado pelo firewall. Por ser uma lista dinâmica, novos registros relacionados ao tráfego continuam sendo inseridos na parte inferior do log. São preenchidos da esquerda para a direita da página e um hífen (-) é utilizado quando não existem entradas disponíveis para o campo.

Utilizando a informações da Documentação da Microsoft Technet, o cabeçalho do arquivo de log é composto por:

- Version: Exibe qual versão do log de segurança do Windows Firewall está instalada.

- Software: Exibe o nome do software que cria o log.

- Time: Indica que todas as informações do registro de dados e hora no log estão na hora local.

-

Fields: Exibe uma lista de campos disponíveis para entradas de log de segurança, se você tiver outros dados disponíveis.

Mais detalhes no corpo do arquivo de log:

-

date: o campo da data identifica a data no formato AAAA-MM-DD

- time: a hora local é exibida no arquivo de log usando o formulário HH: SS. Como horas são referenciadas no formato de 24 horas.

- action: à medida que o firewall processa ou tráfego, certas ações são registradas. Como instruções registradas no DROP para obter uma conexão, ABERTO para abrir uma conexão, FECHAR para fechar uma conexão, ABERTO-INBOUND para uma sessão de entrada local e INFO-EVENTES-LOST para eventos processados pelo Firewall do Windows, mas não para.

- protocol: o protocolo usado como TCP, UDP ou ICMP.

- src-ip: exibição ou uso IP de origem (o IP de computador que tenta estabilizar uma comunicação).

- dst-ip: exibe o IP de destino de uma tentativa de conexão.

- src-port: exibe a porta de origem (porta do computador que tentou estabelecer conexão).

- dst-port: exibe a porta de destino (porta local que o computador de origem está tentando estabelecer conexão).

- size: exibe o tamanho do pacote em bytes.

- tcpflags: informações sobre os indicadores de controle TCP em cabeçalhos TCP.

- tcpsyn: exibe o número de sequências TCP no pacote.

- tcpack: exibição do número de reconhecimento TCP no pacote.

- tcpwin: exibe o tamanho da janela TCP, em bytes, no pacote.

- icmptype: informações sobre as mensagens do protocolo ICMP.

- icmpcode: Informações sobre as mensagens do protocolo ICMP.

- info: exibe uma entrada que depende do tipo de ação que ocorreu.

-

path: exibe o caminho utilizado para comunicação. Como opções disponíveis estão SEND, RECEIVE, FORWARD e UNKNOW.

Como é possível perceber, as entradas do log são realmente grandes podendo conter até 17 tipos de informações associadas a cada evento, de qualquer maneira normalmente apenas as oito primeiras informações são relevantes para uma análise inicial. Com essas informações iniciais já é possível analisar os registros em busca de atividades maliciosas ou falhas em aplicativos, para depuração.

Análises iniciais e sugestões de prevenção:

Ao suspeitar de atividades maliciosas, abra o arquivo de registro seja pelo bloco de notas ou seu programa preferido para filtrar todas as entradas classificadas como DROP no campo de ação, observando também por endereços IP de destino terminados diferentes de 255. Tendo encontrado diversas dessas entradas inicie uma boa verificação em seu ambiente buscando por processos ou programas que estejam atuando de maneira maliciosa, desligar seu modem/roteador ou onu por algumas horas pode eliminar as tentativas caso nenhum programa suspeito esteja instalado, isso pelos endereços IP v4 normalmente serem reatribuídos pelos provedores após algumas horas sem conexão ativa.

Conclusão:

O Firewall do Windows recebeu uma generosa incrementada com a evolução das versões, proteção habitualmente destinada a programas de terceiros já pode ser certamente considerada um importante mecanismo contra ataques de invasão e detecção de programas/processo suspeitos e/ou maliciosos.

Embora atuando de maneira praticamente invisível, aqui foi apresentado de maneira inicial como efetuar pequenas análises de tráfego e interpretação de logs buscando por anormalidades no uso de internet e outros tipos de conexões de rede acreditando poder despertar o interesse em compreender os tanto os riscos como as medidas de proteção possíveis utilizando esse eficiente recurso.

Boa tarde preciso monitor o ip de um sítio falso no Facebook conversando com os estelionatários pelo WhatsApp. Ou seja, estou vendo uma forma de saber o IP da pessoa que anda aplicando golpes na internet a partir de uma página falsa no Facebook. Tem como?

Olá ilustre Rogerio F Brito, obrigado pela visita aproveitando para sugerir conhecer outros de nossos diversos artigos com muito conteúdo interessante.

Já para sua dúvida, infelizmente não é tão simples identificar o verdadeiro IP de alguém conectado à internet pois veja, se ela estiver utilizando o recurso/serviço de VPN ele consegue dificultar ou até impedir sua verdadeira localização representando apenas uma de várias possibilidades.

Atualmente é bem mais utilizado a engenharia social significando conhecer os comportamentos e costumes de alguém do que necessariamente apenas recursos tecnológicos de fácil acesso para identificar alguém ou algo.