DDOS, O QUE É ESSE TIPO DE ATAQUE ?!

DDOS, O QUE É ESSE TIPO DE ATAQUE ?!

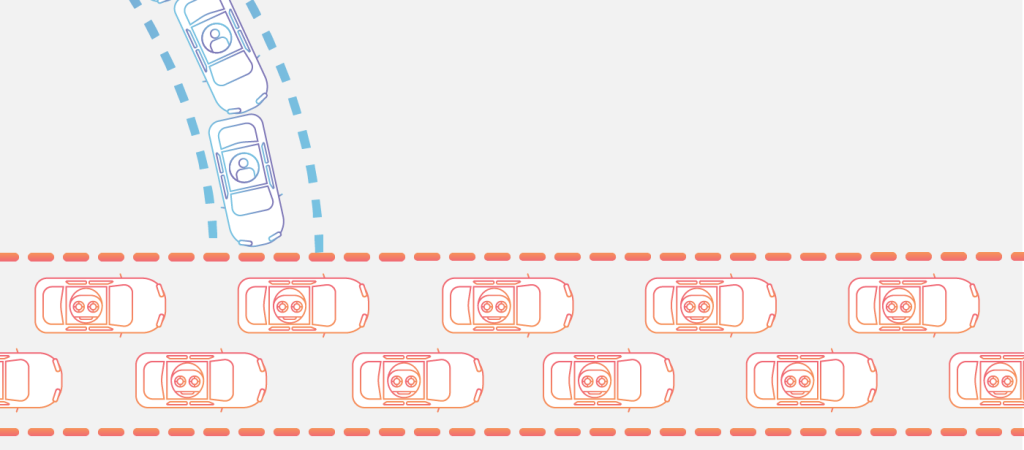

O ataque utilizando a negação de serviço distribuído é conhecido como (DDoS), tendo o objetivo de interromper o tráfego normal em um servidor, serviço ou rede de maneira direcionda sobrecarregando o alvo ou sua infraestrutura circundante com uma enxurrada de solicitações por tráfego da Internet. O ataques por DDoS atinge eficazmente ao utilizar diversos computadores com o sistema operacional comprometido, como fontes de tráfego durante o ataque. Além de computadores, outros recursos em rede são explorados durante a investita, como os atuais dispositivos IoT. Partindo do nível alto, um ataque por DDoS é como um engarrafamento que obstrui a estrada, impedindo o tráfego regular de chegar ao destino desejado.

COMO O ATAQUE POR DDOS OCORRE ?!

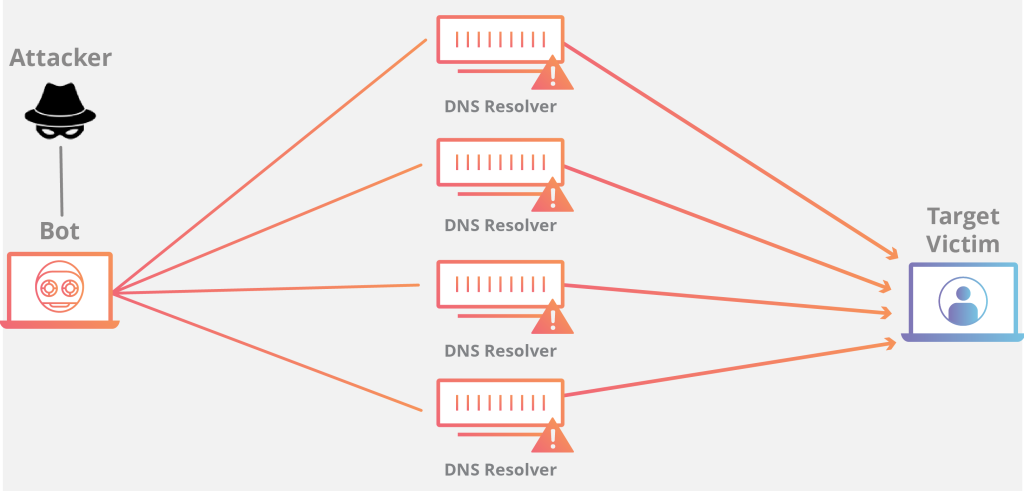

É preciso que o invasor tenha controle sobre a rede de computadores, por isso devem estar on-line, para o sucesso na execução do DDoS. Computadores e outras máquinas (como dispositivos de IoT) estando infectados pelo malware, transformados cada um deles num bot(ou zumbi). Tendo então o invasor controle sobre os equipamentos infectados configurando então um grupo de bots, constitui-se a chamada botnet.

Uma vez que estabelecida a botnet, o cybercriminoso consegue direcionar as máquinas enviando instruções atualizadas para cada bot através de um método de controle remoto. Quando o endereço IP de uma vítima é definido pela botnet, cada bot responderá ao enviar diversas solicitações ao destino, provocando o servidor ou a rede segmentada em atingir sua capacidade acima do limite, resultando num tráfego por negação de serviço ao invés do tráfego normal. Por cada bot ser dispositivo de Internet legítimo, torna-se difícil conseguir separar o tráfego de ataque do tráfego normal.

QUAIS OS TIPOS COMUNS DE ATAQUES DDOS !?

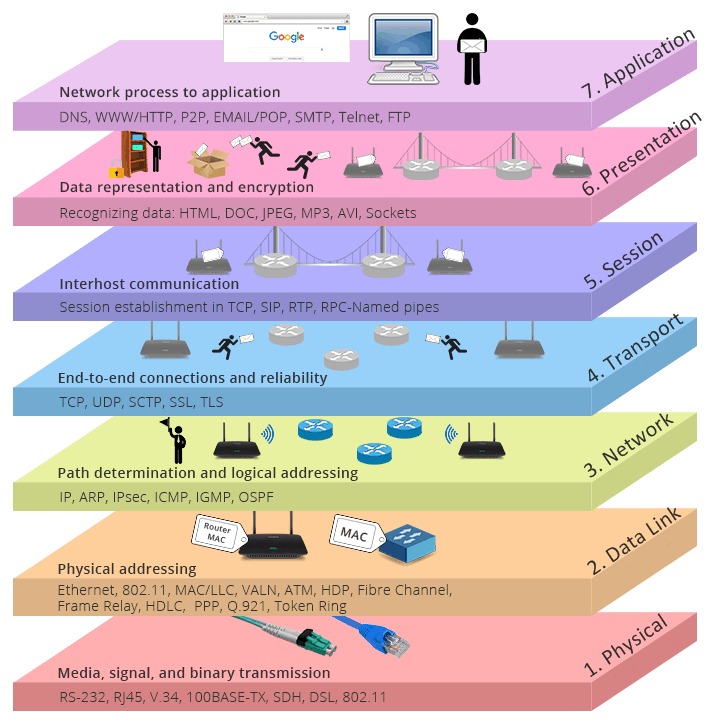

Diferentes origens de ataque DDoS direcionam componentes variados de uma conexão de rede. Por essa razão é necessário conhecer como uma conexão de rede é feita, para conseguir compreender como funcioinam os diferentes ataques DDoS. Na internet, uma conexão de rede é composta por muitos componentes diferentes ou camadas. Da mesma maneira que construir uma casa do zero, cada etapa no modelo tem um propósito diferente. O modelo OSI, como exibido abaixo, compõe uma estrutura conceitual utilizada na descrição da conectividade de rede contemplando 7 camadas distintas.

Mesmo considerando sobre quase todos os ataques DDoS envolverem sobrecarregar um dispositivo de destino ou a rede com tráfego, esses ataques podem ser separados em três categorias. Um invasor pode utilizar uma ou várias origens de ataque diferentes ou variar esses vetores de ataque potencialmente baseados em contra-medidas estabelecidas pelo alvo.

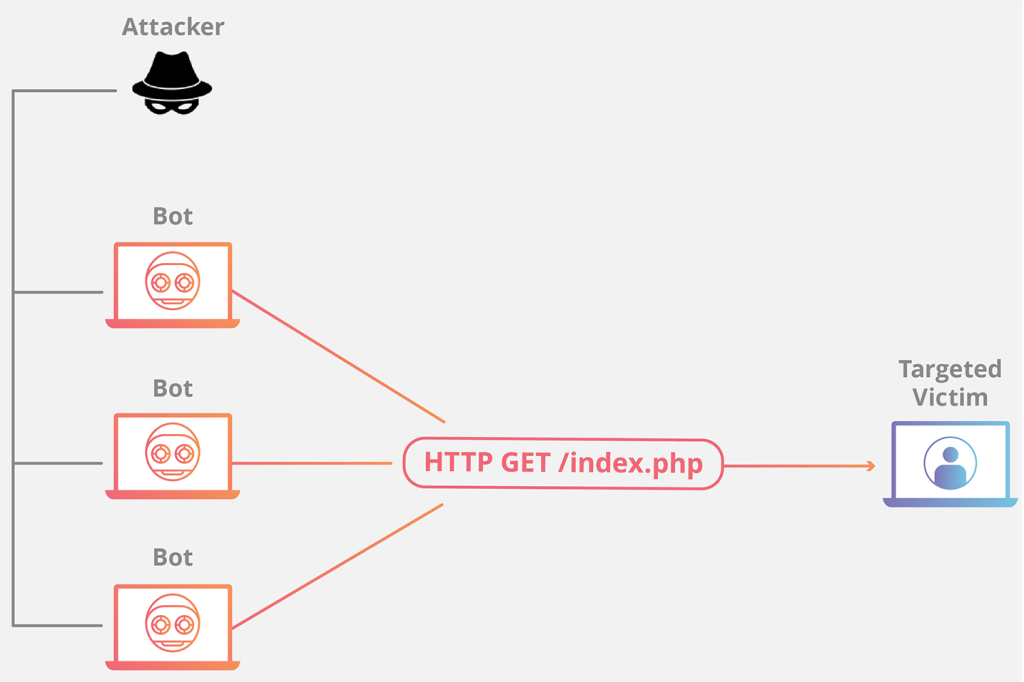

ATAQUE PELA CAMADA DE APLICAÇÃO:

OBJETIVO DO ATAQUE:

Geralmente citado como ataque DDoS de camada 7 (em referência à sétima camada do modelo OSI), sua meta é exaurir os recursos do destino. Esses ataques alvejam a camada onde as páginas da web são geradas pelo servidor e disponibilizadas em resposta a solicitações HTTP. Uma única solicitação HTTP é simples de executar no lado do cliente e pode ser dispendioso para o servidor de destino responder, pelo servidor geralmente precisar carregar diversos arquivos e executar consultas aos banco de dados para montar uma página da web. Esses ataques de camada 7 são difíceis de proteger, pela dificuldade de interpretar o tráfego como malicioso ou legítimo.

Abaixo um exemplo de ataque de camada de aplicativo:

INUNDAÇÃO HTTP

Bem semelhante em forçar repetidamente a atualização de páginas num navegador web por várias vezes em vários diferentes computadores – um grande número de solicitações HTTP sufoca o servidor, resultando na negação de serviço.

Variando de simples a complexo por conta das implementações mais simples poderem acessar uma URL com o mesmo intervalo de endereços IP de ataque, referenciadores e agentes de usuário. Nas versões complexas permitem utilizar um grande número de endereços IP para o ataque, direcionando URLs aleatórios e utilizando referenciadores também aleatórios além dos agentes do usuário.

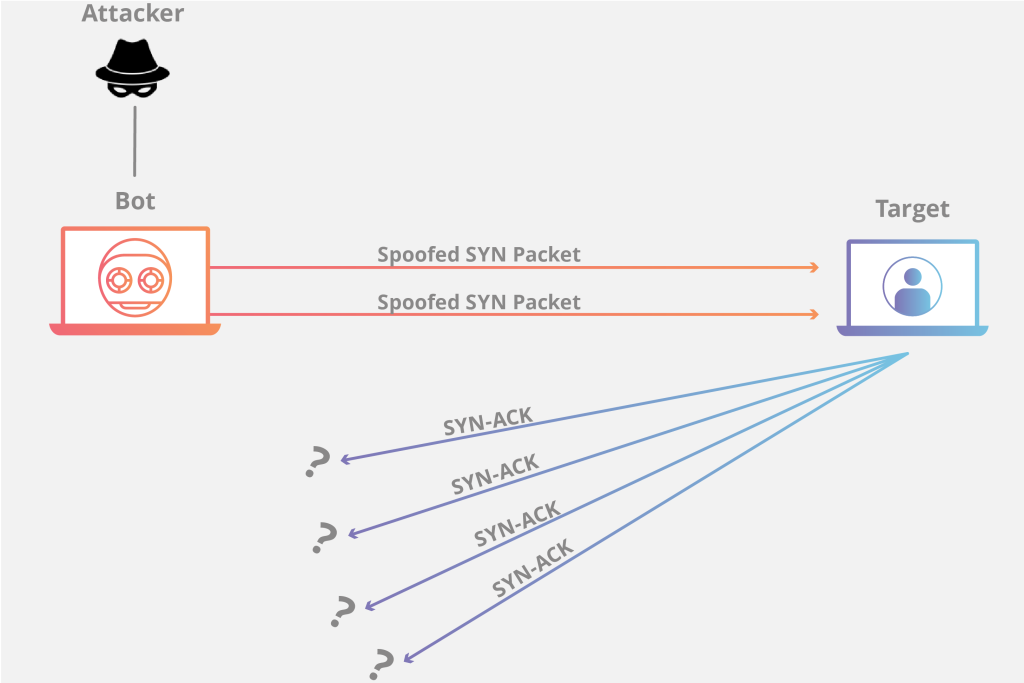

ATAQUE POR PROTOCOLO

OBJETIVO DO ATAQUE:

Os ataques por protocolo ou ataques de exaustão de estado, causam uma interrupção no serviço por esgotar toda a capacidade de tabela de estado disponível dos servidores de aplicativos da web ou recursos intermediários, como firewalls e balanceadores de carga. Os pontos fracos na camada 3 e 4 na pilha de protocolos sáo os alvos dos ataques de protocolo, na finalidade de tornar o alvo inacessível.

Exemplo de ataque ao protocolo:

SYN FLOOD

Análogamente o ataqque syn flood é semelhante ao balconista numa sala de suprimentos, recebendo as solicitações da frente da loja. Esse balconista ao receber uma solicitação, pega o pacote solicitado e aguarda a confirmação antes de levar o pacote para a frente. Em seguida, esse balconista recebe muito mais solicitações de pacotes sem a confirmação até não conseguir carregar mais pacotes, ficando saturado e as solicitações começarem a ficar sem resposta.

Ataque que explora a validação por handshake TCP, enviando um alvo a um grande número de pacotes SYN de Solicitação de Conexão Inicial TCP com falsificados endereços IP de origem. O computador de destino responde a cada solicitação de conexão aguardando a etapa final no handshake que nunca ocorre, esgotando os recursos da meta no processo.

ATAQUES VOLUMÉTRICOS

OBJETIVO DO ATAQUE:

Tenta provocar o congestionamento consumindo toda a largura de banda disponível entre o alvo e a Internet maior. Enviando grandes quantidades de dados um alvo utilizando uma forma de amplificação ou outro meio de criar tráfego massivo, como solicitações por um botnet.

Exemplo de amplificação:

AMPLIFICAÇÃO DE DNS

A amplificação de DNS é como alguém ligar para um restaurante e dizer “Tenho um de tudo, ligue-me de volta e me diga todo o meu pedido”, mas o número de telefone informado é o número do alvo. Com um pouco de esforço, uma longa resposta é gerada.

Ao efetuar uma solicitação para um servidor DNS aberto com um endereço IP falsificado (o endereço IP real do destino), o endereço IP de destino recebe uma resposta do servidor. O criminoso estrutura a solicitação de maneira que o servidor DNS responda ao destino com uma grande quantidade de dados. Como consequência, o alvo recebe uma amplificação da consulta inicial do invasor.

COMO MITIGAR UM ATAQUE DDOS ?!

A preocupação mandatória na mitigação de um ataque DDoS consiste na diferenciação entre o ataque e o tráfego normal. Por exemplo, numa versão do produto tendo o site da empresa inundado por clientes ansiosos, será um erro cortar todo o tráfego. Se essa empresa repentinamente tiver um aumento no tráfego de conhecidos agentes mal-intencionados, os esforços para minimizar um ataque provavelmente serão necessários. A dificuldade estará na separaçção do cliente real e o tráfego de ataque.

Na Internet atual, o tráfego de DDoS vem de diversas maneiras. Podendo variar em definição, de ataques a fontes únicas não fraudados a ataques multi-origens complexos e adaptativos. O ataque DDoS multi-vectorial utiliza diversas origens de ataque para sobrecarregar um alvo de variadas maneiras, potencialmente distraindo os esforços de mitigação em qualquer trajetória. No tipo de ataque planejando afetar várias camadas da pilha de protocolos ao mesmo tempo, como uma amplificação de DNS (camadas de segmentação 3/4) em conjunto a uma inundação HTTP (camada de segmentação 7) é um exemplo de DDoS com vários vetores.

Reduzir um ataque DDoS multi-vector requer uma diversidade de estratégias combatendo diferentes trajetórias. De maneira diretamente proporcional, quanto maior a complexididade do ataque, maior a probabilidade do tráfego ficar difícil de separar o malicioso do tráfego normal – misturar-se o máximo possível é o objetivo do invasor, tornando a mitigação o mais ineficiente possível. As tentativas de mitigação que envolvam derrubar ou limitar o tráfego indiscriminadamente podem expulsar o tráfego do ruim, embora o ataque também possa ser modificado então adaptando-se para contornar as contramedidas. Neste caso uma solução em camadas proverá um maior benefício para superar uma tentativa complexa de interrupção.

ROTEAMENTO POR BURACO NEGRO

Tipo de solução disponível praticamente a todos os administradores de rede, criando uma rota tipo buraco negro e direcionando o tráfego para essa rota. De maneira simplificada, quando a filtragem por buraco negro é implementada sem critérios de restrição específicos, tanto o tráfego de rede legítimo quanto o mal-intencionado são direcionados para uma rota nula ou buraco negro, sendo descartado da rede. Quando uma propriedade da Internet estiver passando por um ataque de DDoS, o ISP (provedor de serviços de Internet) da propriedade poderá encaminhar todo o tráfego do site para esse buraco negro como prática defensiva.

LIMITAÇÃO DE BANDA

Limitar o número das solicitações aceitas pelo servidor em uma determinada janela de tempo também é uma maneira de mitigar ataques de negação de serviço. Embora útil para impedir que os rastreadores da web roubem conteúdo e para reduzir as tentativas de login de força bruta por essa limitação, ela será provavelmente insuficiente ao lidar com um ataque DDoS complexo de maneira eficaz. Entretando a limitação de taxa é um componente útil numa estratégia eficaz de mitigação de DdoS.

FIREWALL DE APLICAÇÃO WEB

Uma Aplicação Firewall Web (WAF – Web Application Firewall) é uma solução destinada a ajudar na atenução de um ataque DDoS de camada 7. Ao habilitar um WAF entre a Internet e um servidor de origem, o WAF atuará como um proxy reverso, resguardando o servidor alvo de determinados tipos de tráfego mal-intencionado. Na filtragem das solicitações com base em uma série de regras usadas para identificar ferramentas DDoS, poderão ser impedidos os ataques da camada 7. Uma das principais vantagens de um WAF efetivo está na capacidade para implementar rapidamente regras personalizadas em resposta a um ataque.

DIFUSÃO POR REDE ANYCAST

Abordagem de mitigação utilizando uma rede Anycast, dispersando o tráfego de ataque a uma rede de servidores distribuídos até o ponto em que o tráfego seja absorvido pela rede. Do mesmo modo como canalizar um rio correndo por canais menores separadamente, essa abordagem espalha o impacto do tráfego de ataque distribuído até o ponto em que se torna gerenciável, difundindo qualquer capacidade disruptiva.

A credibilidade de uma rede Anycast para mitigar um ataque DDoS depende do tamanho do ataque e do tamanho e eficiência da rede.

[CONCLUSÃO]

A infinidade de táticas, metodologias e tempo disponível existente pelos crimosos é assustadora, isso fica refletido nas incontáveis maneiras que possuem em aterrorizar, algumas vezes chantagear a até interromper no mínimo os também inúmeros serviços disponíveis e legítimos existentes na internet.

Numa maneira absurdamente simples, fica entendido que uma das maiores dificuldades em manter serviços assim está analogamente similar a controlar uma multidão na entrada de um local imenso para consumir ou utilizar, dessa maneira como saber separar adequadamente quem pode ou não entrar, quem é perigoso ou inofensivo, criminoso ou não.

Também apresentou mecanismos que podem colaborar na identificação ou mesmo um mínimo de controle no fluxo de dados transitando dentro e fora das organizações no intuito de estabelecer contramedidas o mais adequadas possíveis na prevenção desses ataques.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************