Nell’era digitale, la sicurezza delle password è diventata una questione di primaria importanza. Con l’aumento delle minacce online, è fondamentale proteggere le proprie informazioni personali e sensibili. Un recente exploit del popolare gestore di password KeePass ha messo in luce l’importanza di questa questione.

Un exploit KeePass mette a rischio le password

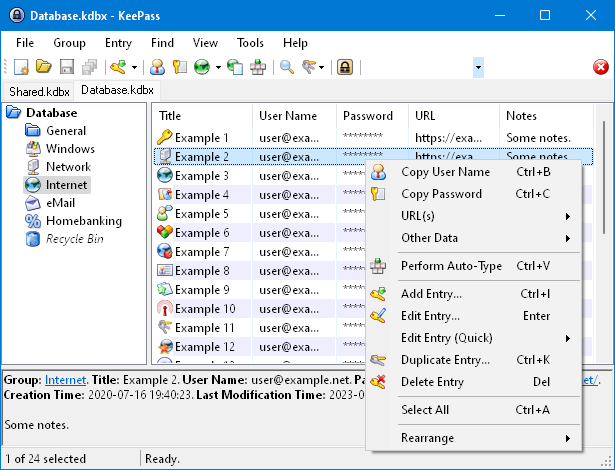

Recentemente, è stata scoperta una vulnerabilità nel gestore di password KeePass che potrebbe permettere a un attaccante di recuperare la password principale in chiaro. Questo exploit può essere eseguito anche quando il database è bloccato o il programma è chiuso. L’exploit è stato dimostrato su Windows, ma si ritiene che anche Linux e macOS siano vulnerabili.

Alcuni dettagli tecnici:

L’exploit di KeePass, identificato come CVE-2023-32784, è stato dimostrato attraverso uno strumento di prova del concetto (PoC) sviluppato da un ricercatore di sicurezza noto come vdohney. Questo strumento è in grado di estrarre la password principale dalla memoria di KeePass, recuperando la maggior parte della password in chiaro, ad eccezione del primo carattere.

L’exploit sfrutta una particolare caratteristica del funzionamento di KeePass e del framework .NET. In particolare, KeePass utilizza una casella di testo personalizzata, SecureTextBoxEx, per l’inserimento delle password. Questa casella di testo viene utilizzata non solo per l’inserimento della password principale, ma anche in altri punti del programma, come le caselle di modifica delle password.

Quando un utente digita una password, per ogni carattere inserito viene creata una stringa residua nella memoria. A causa del funzionamento del framework .NET, una volta che questa stringa viene creata, è quasi impossibile eliminarla. Ad esempio, se un utente digita “Password”, verranno create le seguenti stringhe residue: •a, ••s, •••s, ••••w, •••••o, ••••••r, •••••••d. Lo strumento PoC cerca nel dump di memoria questi modelli e fornisce un probabile carattere della password per ogni posizione.

È importante notare che l’exploit può essere eseguito senza l’esecuzione di codice sul sistema target: è sufficiente un dump della memoria. Non importa da dove proviene la memoria – può essere il dump del processo, il file di swap (pagefile.sys), il file di ibernazione (hiberfil.sys), vari dump di crash o il dump della RAM dell’intero sistema. Non importa se l’area di lavoro è bloccata o meno. È anche possibile estrarre la password dalla RAM dopo che KeePass non è più in esecuzione, anche se la possibilità che ciò funzioni diminuisce con il passare del tempo.

Tuttavia, l’exploit non rappresenta una minaccia per tutti gli utenti. Dipende dal modello di minaccia dell’utente. Se il computer è già infetto da malware che sta girando in background con i privilegi dell’utente, questa scoperta non peggiora molto la situazione. Tuttavia, potrebbe essere più facile per il malware rimanere stealth e evitare l’antivirus, poiché a differenza di KeeTheft o KeeFarce, non è necessaria alcuna iniezione di processo o altro tipo di esecuzione di codice.

Se si ha un ragionevole sospetto che qualcuno possa ottenere accesso al proprio computer e condurre un’analisi forense, questo potrebbe essere un problema. Nel peggiore dei casi, la password principale potrebbe essere recuperata, nonostante KeePass sia bloccato o non in esecuzione.

Se si utilizza la crittografia del disco completo con una password forte e il sistema è pulito, si dovrebbe essere al sicuro. Nessuno può rubare le password in remoto su Internet con questa scoperta da sola.

Per maggiori informazioni: https://github.com/vdohney/keepass-password-dumper

La risposta di KeePass all’exploit

KeePass sta lavorando su una soluzione per questa vulnerabilità, che dovrebbe essere disponibile con la versione 2.54 del software, prevista per l’inizio di giugno. Nel frattempo, gli utenti sono invitati a essere particolarmente vigili e a prendere misure di sicurezza aggiuntive, come non permettere l’accesso al proprio computer a persone non fidate e non cliccare su link sconosciuti o installare software sconosciuto.

L’importanza del backup

Questo exploit, come tutti quelli riguardanti la sicurezza delle proprie informazioni, mette in luce l’importanza del backup. Avere una copia di sicurezza dei propri dati può essere un salvavita in caso di attacchi informatici. È consigliabile eseguire regolarmente il backup dei propri dati e conservare le copie in un luogo sicuro. Per questo è sempre consigliabile l’utilizzo di un software di backup come Iperius Backup per avere anche copie di sicurezza del proprio database di password di KeePass e per avere i propri dati su molteplici destinazioni. Infatti, avere i dati salvati in più posizione aumenta la nostra resilienza in caso di compromissione di una parte di questi. Iperius ha un gestione interna della password con una criptazione proprietaria, per aumentare ancora di più la sicurezza dei backup.

Il recente data breach di LastPass

Non è la prima volta che un gestore di password si trova sotto i riflettori per problemi di sicurezza. Recentemente, LastPass, un altro popolare gestore di password, ha subito un grave data breach. Questo evento sottolinea l’importanza di scegliere un gestore di password affidabile e di mantenere sempre aggiornate le proprie misure di sicurezza.

Conclusione

La sicurezza delle password è un argomento che non dovrebbe essere trascurato. Gli exploit come quello di KeePass e il data breach di LastPass sono un promemoria di quanto sia importante proteggere le proprie informazioni. Ricorda sempre di fare il backup dei tuoi dati e di aggiornare regolarmente le tue misure di sicurezza.

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

**********************************************************************************

PLEASE NOTE: if you need technical support or have any sales or technical question, don't use comments. Instead open a TICKET here: https://www.iperiusbackup.com/contact.aspx

*****************************************