O Active Directory é o núcleo principal da infraestrutura de TI de cada empresa no mundo e a primeira camada para estabelecer ambientes seguros, conformidade e automação sobre usuários e computadores. Para criar a infra-estrutura correta, não é necessário ser um mago mas é importante conhecer alguns pequenos truques para evitar problemas de configuração e segurança.

O que é o Active Directory?

O Active Directory nasceu há mais de 18 anos com o Windows 2000 Server para consolidar um modelo introduzido no Windows NT4. A idéia do AD é ter um banco de dados com todas as informações sobre usuários, grupos, computadores e outros itens para simplificar o acesso aos recursos. Como um banco de dados, os aplicativos e as funções do Windows podem ler as propriedades, a permissão e muitos outros detalhes.

As características do Active Directory estão na possibilidade de estender o esquema para adicionar novas colunas, propriedades e valores. Alguns aplicativos, como o Exchange Server, usam o Active Directory para adicionar seus componentes e recursos a propriedades de leitura e evitar o uso de sistemas diferentes.

Antes de começar com a configuração, é fundamental aprender alguns termos sobre o Active Directory, pois estes fazem parte do modelo e conhecê-los é fundamental para criar a configuração correta e entender como solucionar problemas.

Floresta

Quando você cria o primeiro controlador de domínio, é necessário criar o nome da floresta que também será o primeiro nome de domínio (ex. Contoso.com). O nome da floresta é único e não deve ser alterado, a menos que exista um modelo simples e não haja modificação com base em outro software como o Exchange Server. Cada floresta não pode se comunicar com outra floresta a menos que exista confiança; Esse é o método para estabelecer conexões entre diferentes empresas ou quando há uma fusão entre diferentes infraestruturas. A confiança permite ler informações em todo o domínio e dar permissão sem criar o objeto duas vezes.

Domínio

O nome de domínio é o coração de tudo. Quando o primeiro Controlador de Domínio é criado, após escolhido o nome do domínio esse rótulo será adicionado a todos os recursos de sua infraestrutura. Alterar o nome de domínio é suportado a menos que haja um modelo complexo ou um aplicativo que não suporte essa tarefa, como o Exchange Server. Para dividir o gerenciamento ou criar uma área lógica separada, existe a possibilidade de criar um nome de domínio filho (ex. It.contoso.com); Cada sub-domínio precisa de um controlador de domínio separado e o gerenciamento é delegado a eles. Nesse caso, a confiança entre principal e subdomínio é criada automaticamente e isso significa ler informações entre áreas.

FSMO

A Operação de Mestre Único Flexível (Flexible Single Master Operation) é das 5 funções em que o AD inteiro atua. Quando deseja adicionar um novo controlador de domínio ou sincronizar a hora ou criar novos itens (ex. Grupos ou usuários), uma dessas funções é chamada em ação. Por padrão, as funções FSMO são criadas no primeiro controlador de domínio, mas podem ser divididas em duas ou três máquinas (dependendo da sua infraestrutura). Os 5 papéis são:

- Mestre de Esquema (Floresta)

- Domínio de nomeação de domínio (floresta)

- Controlador de Domínio Primário (Domínio)

- Mestre de infra-estrutura (domínio)

- RID (domínio)

Se perder um controlador de domínio com uma dessas funções, algumas funcionalidades poderão ficar limitadas. Por exemplo, sem o Controlador de Domínio Primário, a infraestrutura não pode receber atualizações de senha quando as senhas são alteradas para o computador e para as contas de usuário. Para obter mais informações sobre funções FSMO e sobre como otimizar o canal, consulte o artigo da Microsoft: Posicionamento e otimização de FSMO em controladores de domínio do Active Directory.

Catálogo Global

Um catálogo global é um catálogo de vários domínios que permite uma pesquisa mais rápida de objetos sem a necessidade de um nome de domínio. Ele ajuda a localizar um objeto de qualquer domínio usando sua réplica parcial, somente leitura, armazenada em um controlador de domínio. Como ele usa apenas informações parciais e um conjunto de atributos que são mais comumente usados para pesquisa, os objetos de todos os domínios, mesmo em uma floresta grande, podem ser representados por um único banco de dados de um servidor de catálogo global.

Um catálogo global é criado e mantido pelo sistema de replicação do AD DS. Os atributos predefinidos que são copiados em um catálogo global são conhecidos como Conjunto de Atributos Parciais. Os usuários podem adicionar ou excluir os atributos armazenados em um catálogo global e, portanto, alterar o esquema do banco de dados. A prática recomendada é adicionar o GC em cada Controlador de Domínio da sua infra-estrutura, mas nos mesmos casos, pode ser melhor evitar isso.

DNS

O sistema de nomes de domínio inclui uma árvore de nomes de domínio. O DNS atribui nomes de domínio e mapeia os nomes para endereços IP, designando um servidor de nomes autoritativo para cada domínio. Esses servidores são responsáveis por domínios específicos e podem atribuir os servidores de nomes autoritativos a subdomínios. Sem o DNS, todo o Active Directory falha e um registro incorreto de configuração pode bloquear a comunicação dos servidores. Do lado do cliente, o resolvedor de DNS é responsável por iniciar e sequenciar as consultas que levam à resolução completa dos recursos solicitados. Essas consultas são recursivas ou não-recursivas.

Cada controlador de domínio deve ter a função DNS ativada para aumentar a tolerância a falhas. Quando há um problema com a resolução, é necessário verificar os logs para entender se a réplica entre o controlador de domínio funciona bem.

Construir infra-estrutura do Active Directory

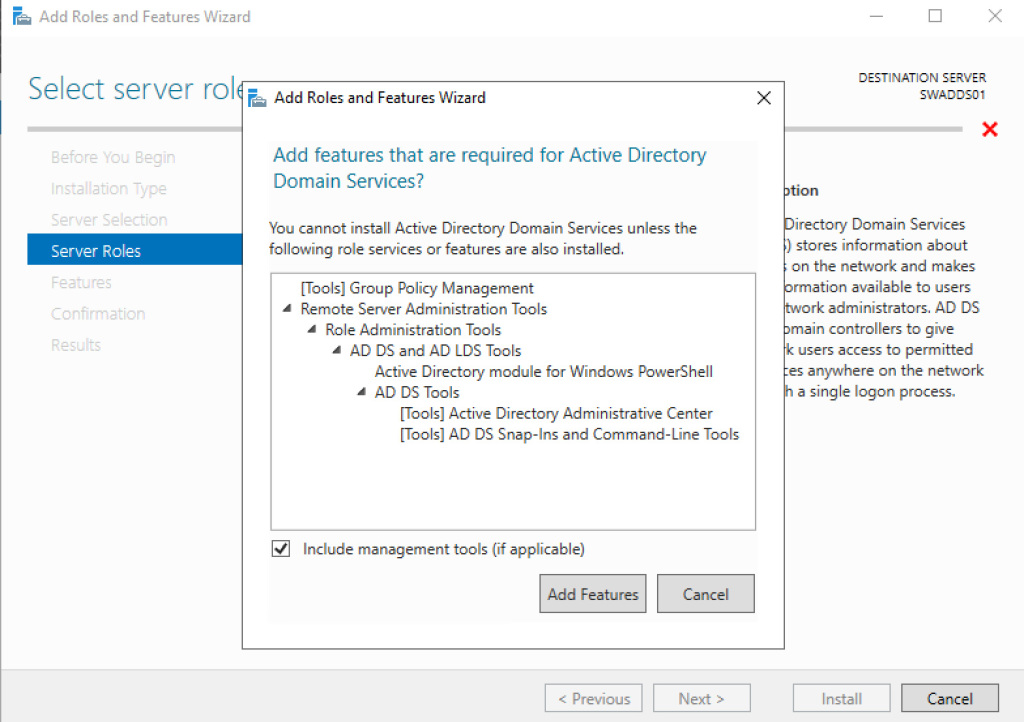

Criar uma infra-estrutura de AD é muito fácil porque há um ótimo assistente. A primeira etapa é adicionar as funções chamadas Active Directory Domain Services e Servidor DNS – figura 1.

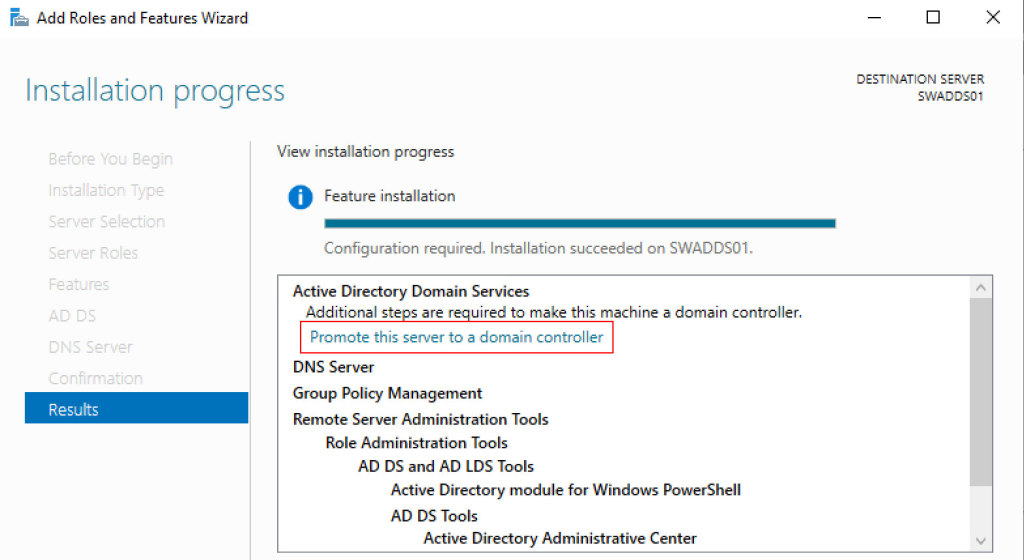

Quando a instalação estiver concluída, podemos promover o servidor para ser um controlador de domínio – figura 2.

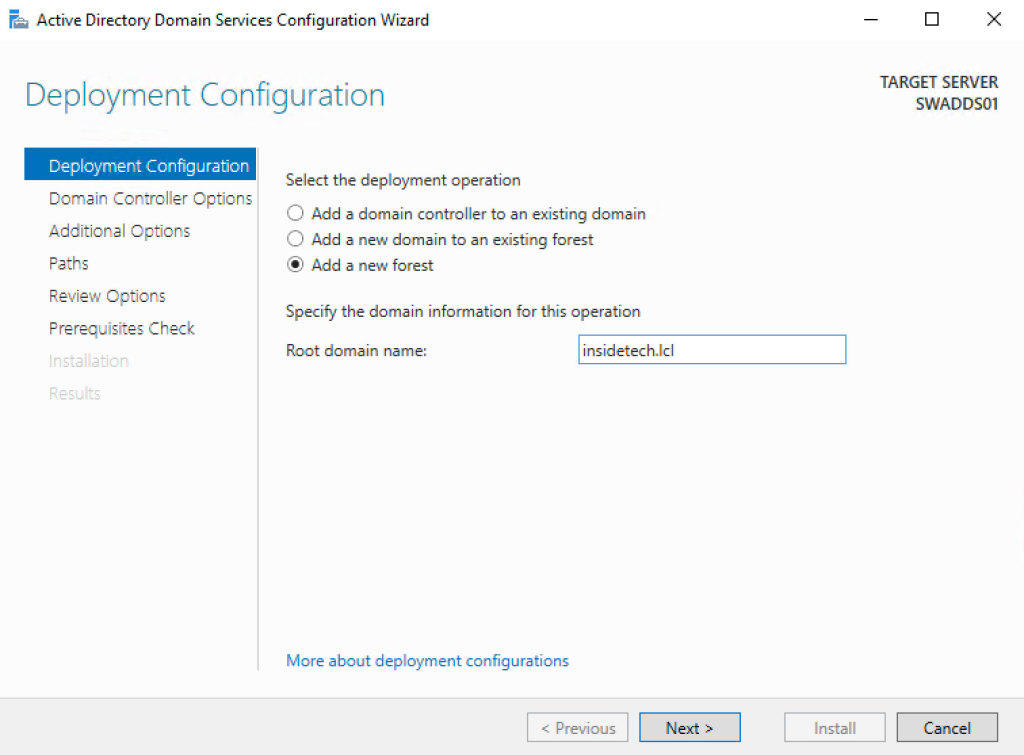

Desde 2012, o antigo dcpromo.exe está obsoleto porque há um novo assistente de configuração. Selecione Add a New Forest – figura 3 – e insira o Root Domain Name .

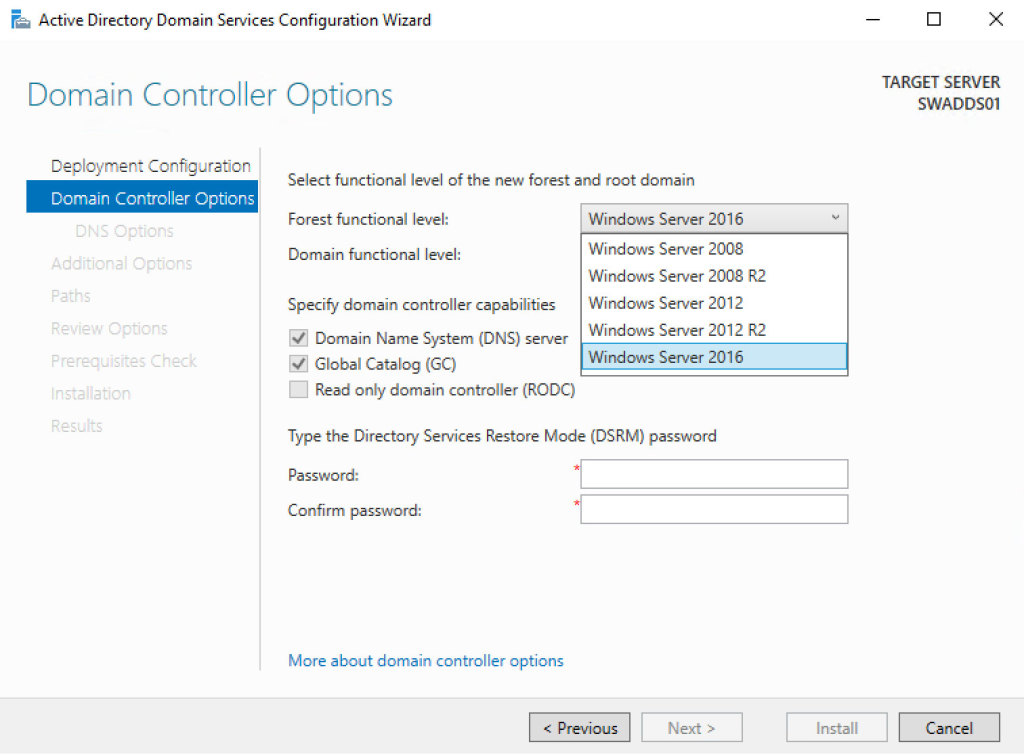

A segunda etapa é selecionar o nível funcional da floresta / domínio ; isso é muito importante porque não pode ser rebaixado após a implantação, mas pode ser aumentado. O nível mínimo deve ser o Windows Server 2012 porque o Windows Server 2008 e o 2008 R2 estão próximos do fim da vida útil; não esqueça que alguns aplicativos, como o Exchange Server 2019, exigem um nível até o Windows Server 2012 R2. A propósito, elevar o nível não é um problema, é suportado no modo ao vivo, mas deve ser planejado dependendo da complexidade em sua infra-estrutura. A ordem de atualização é sempre a mesma: Floresta e depois o Domínio.

Como exibido na figura 4, o primeiro controlador de domínio deve ter o global catalog e a função de DNS ativada. Digite a senha do Modo de Restauração dos Serviços de Diretório e clique em Avançar.

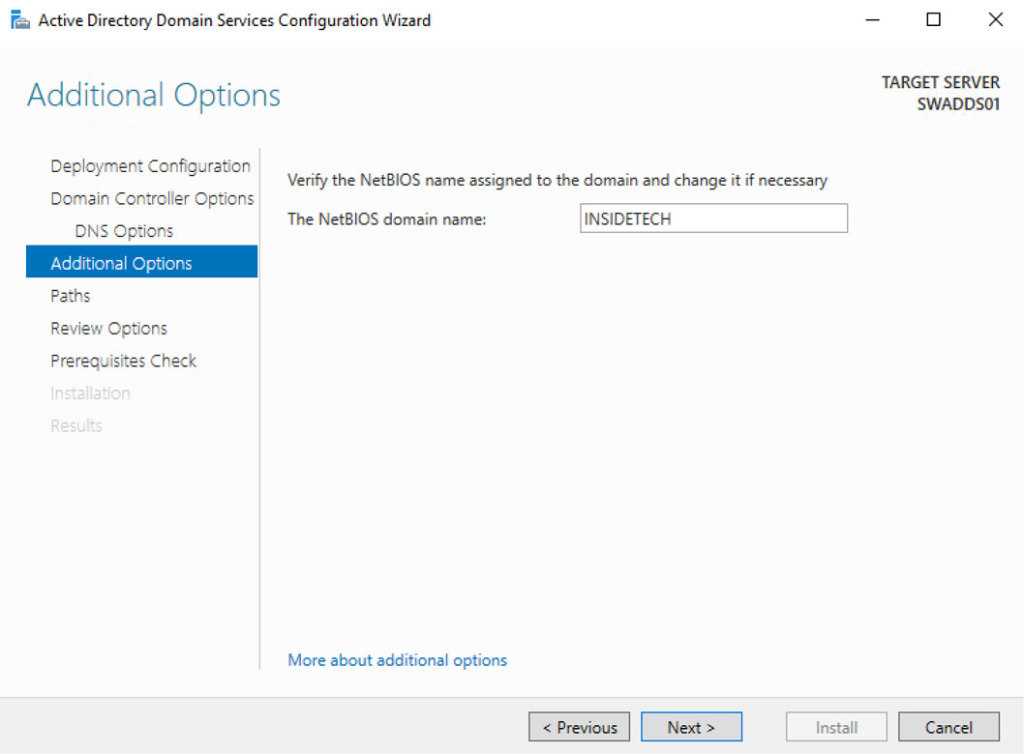

O assistente continua com o nome NETBIOS, deve ser o mesmo do domínio ou, caso o nome do domínio seja muito longo, uma versão light.

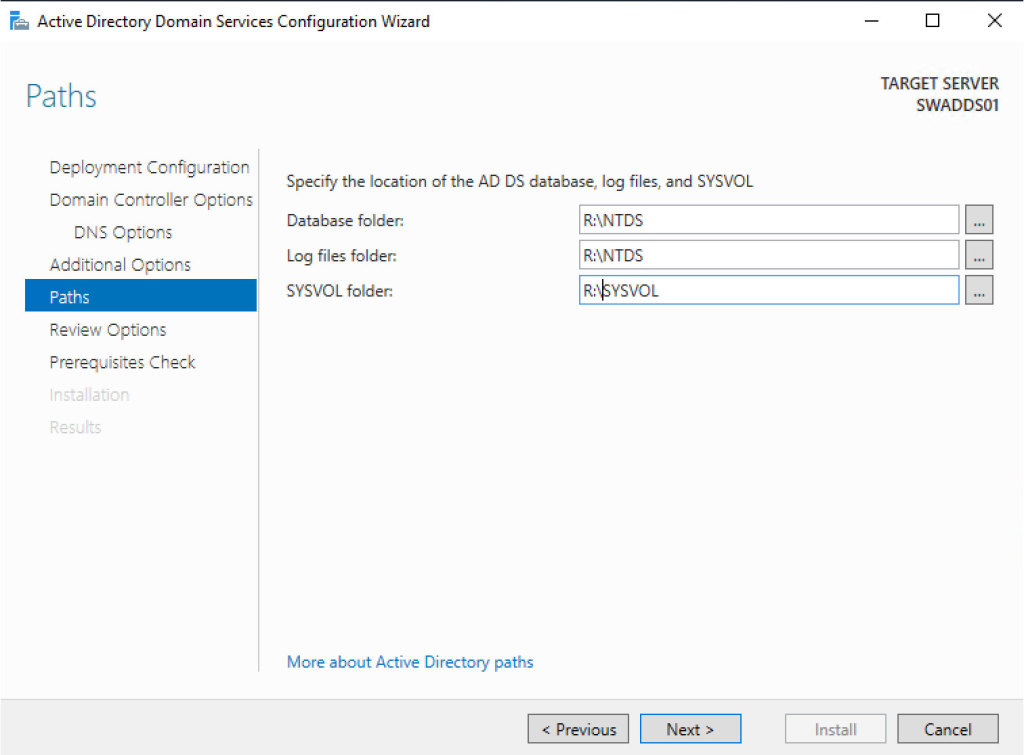

O caminho é muito importante quando você cria seu CD, porque deve ser configurado perfeitamente. Quando você usa uma máquina virtual, poderia configurar melhor outro disco (tamanho fixo) com um tamanho de pelo menos 5 GB (o tamanho depende da dimensão da infraestrutura). Formate o volume como NTFS e atribua uma letra; lembre-se de que o ReFS não é suportado . Se planeja instalar um antivírus, configure a exclusão de pasta para evitar corrupção de banco de dados. No ADDS Configuration Wizard, selecione o novo caminho e vá em frente.

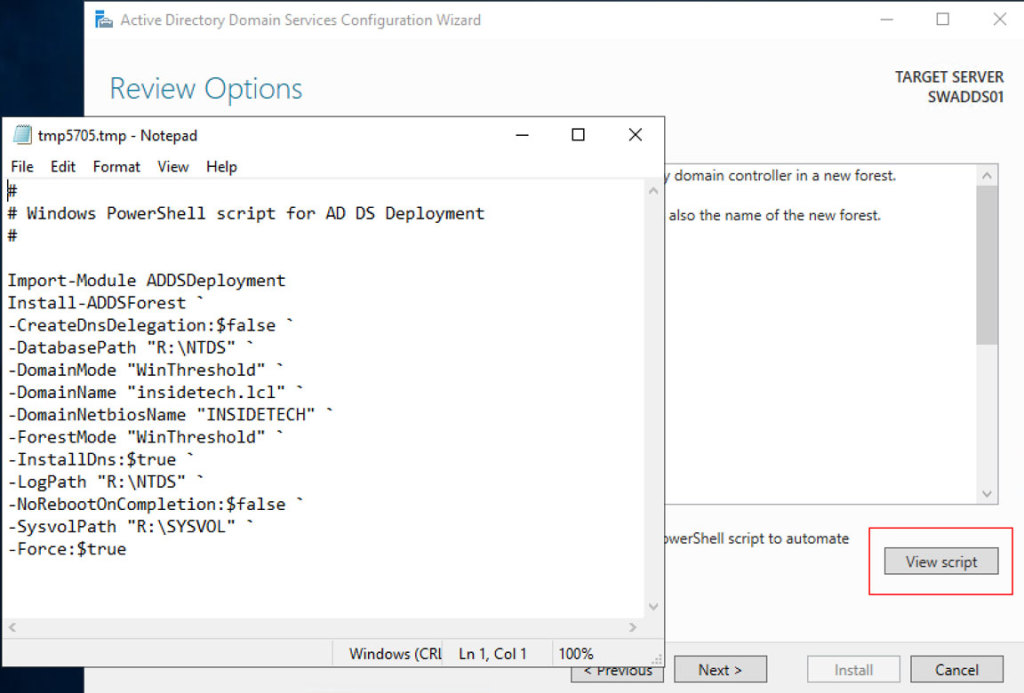

As Opções de Revisão mostram o resumo das etapas anteriores e nos dão a possibilidade de corrigir possíveis erros, mas também permitem a possibilidade de gerar o script do PowerShell no caso de desejar usar a linha de comando em vez da GUI.

Os Verificadores de Pré-requisitos irão avaliar se há algum problema que possa bloquear a configuração. Se criar o primeiro controlador de domínio, todos os erros poderão ser ignorados. Clique no botão Instalar para iniciar o procedimento; o tempo de execução pode mudar pela infraestrutura e pelo modelo de complexidade. Após a reinicialização, sua máquina estará pronta para ser usada como controlador de domínio.

Melhores práticas

Quando planejar construir uma infraestrutura do Active Directory, é bom saber alguns truques para evitar problemas de segurança e configuração:

Renomear Admin do domínio – O primeiro usuário usado para iniciar um ataque é o administrador, portanto, sua primeira etapa é alterar o nome padrão do administrador de domínio. use uma nomenclatura completamente diferente dos padrões, como AdminContosoAD.

Senha forte para o administrador do domínio – Segurança, segurança e segurança! O administrador do domínio deve ter uma senha forte e as credenciais devem ser reservadas.

Credenciais dedicadas para TI – Uma das primeiras regras é separar credenciais padrão do gerenciamento para evitar escalonamento de segurança em caso de ataque externo.

Atribuir a Permissão Certa – Se você tem multi admins em sua infraestrutura é fundamental atribuir a permissão certa e credenciais únicas para cada usuário. Ninguém deve estar acima dos administradores de domínio para evitar a possibilidade de alterar o esquema do AD ou modificar o modelo de floresta.

Configurar GPO – Configurando a Diretiva de Grupo por Usuários e Computador, isso permite a granularidade perfeita. Lembre-se de evitar muitos GPOs, mas também de consolidar muitas configurações em um único GPO. Não use o GPO de Diretiva de Domínio Padrão!

Senha forte para usuários – Não apenas o administrador do domínio, todos os usuários devem seguir a complexidade da senha. Se você usa o Windows 10, uma ideia é configurar o Windows Hello for Business para simplificar o método de autenticação, sem reduzir a segurança.

Ativar Lixeira – A Lixeira foi introduzida no Windows Server 2008 R2 e é a maneira perfeita de restaurar um item em poucos segundos, sem executar uma restauração do AD.

Pelo menos dois controladores de domínio – Não importa se sua infraestrutura não é uma empresa, você deve ter dois controladores de domínio para evitar falhas críticas.

Remover Itens Obsoletos – Não se esqueça de limpar sua infraestrutura de usuários e computadores onde eles não estão mais presentes ou são necessários. Isso evita problemas ou problemas de segurança.

Um controlador de domínio não é um computador – não instale nada dentro de um controlador de domínio! Nenhum software, nenhum aplicativo de terceiros, nenhuma função, nada! Um CD deve estar limpo!

Regra de Convenção de Nomenclatura – Defina uma convenção de nomenclatura antes de criar sua infraestrutura, sobre usuários, clientes, servidores, dispositivos e recursos (grupos, compartilhamento, mais). Isso ajudará você a simplesmente gerenciamento e escalabilidade.

Corrigir seus CDs – Os cybercriminosos são rápidos em explorar vulnerabilidades conhecidas, isso significa que deve manter sempre atualizada sua máquina. Planeje o horário correto para instalar as atualizações do Windows.

Auditoria – implante uma solução de auditoria para saber quem faz as alterações. Este não é um requisito GDPR, mas também é uma maneira de evitar problemas de segurança.

Máquina Virtual – Melhores Práticas

Há algumas regras a serem consideradas quando ao criar um controlador de domínio em uma máquina virtual:

O CD virtualizado é suportado – iniciando no Windows Server 2012, quando um novo recurso chamado VM Generation-ID foi adicionado, passou a ser suportada a instalação de um controlador de domínio como máquina virtual. Deve ser usado um CD físico? Depende da infra-estrutura, mas para a maioria das empresas a resposta é não. O importante é configurar a ação Iniciar como sempre iniciar em 0 segundos.

Não Checkpoint Virtualizados – Agora, os pontos de restauração para CD são suportados, mas seria melhor evitar essa operação.

Desativar sincronização de horário – os controladores de domínio esperam que estejam na parte superior da hierarquia de horário local e que o serviço de sincronização de horário do hospedeiro faça com que ele substitua qualquer outro conjunto de fontes para o serviço de tempo do Windows e isso pode causar problemas.

Não coloque controladores de domínio no estado de salvo – Quando uma máquina virtual sai de um estado salvo ou é revertida para um ponto de restauração, a única coisa que tem a garantia de corrigir seu relógio é o Serviço de Sincronização de Tempo. Mas, como informado antes, não deve ser habilitado em controladores de domínio virtualizados. Se o relógio se alterar muito, ele pode nunca se corrigir automaticamente.

Não converter o controlador de domínio – Não importa se você tem um CD físico ou virtual, o conversor está errado e não é suportado. Se deseja migrar do VMware para o Hyper-V, o controlador de domínio deve ser reinstalado do zero; mesmo caso ao quando tiver um DC físico.

Atualização no local – Como a conversão, a atualização não é suportada, portanto, se quiser instalar uma nova versão do Windows Server, planeje implantar uma nova máquina, adicione à floresta do AD, mova as funções FSMO e rebaixe o controlador de domínio mais antigo. Não há outra maneira!

Réplica – A réplica não deve ser usada na maioria dos casos. Se você tiver um site remoto de recuperação de falhas, pode ser muito melhor configurar outro controlador de domínio e usar o sistema de réplica do AD porque é melhor.

Consideração

Aqui estão todas as informações para configurar o Active Directory com as práticas recomendadas mais importantes para criar uma ótima infraestrutura e evitar problemas de segurança. Como de costume, leia a documentação antes de iniciar qualquer tipo de atividade.

O Iperius Backup é uma excelente ferramenta e sempre ajuda a comunicade com ótimos artigos.

empresa de ti

Olá Ariel Carvalho, tudo bem ?!

Somos muito gratos pelo reconhecimento em nossos conteúdos, sugerimos conhecer nossos outros artigos que certamente também serão produtivos !!